活取证和死取证

实验软件下载

https://gryffinbit.lanzous.com/iZMymji46yb

镜像下载:

链接: https://pan.baidu.com/s/1u4yOjEbeioWxBukyKXzq-A 密码: b09h

kali-linux-2020.2-live-amd64

实验目的

1.理解“活取证”和“死取证”两类技术的差别和应用场合

2.掌握“活取证”和“死取证”基本工具的使用方法

实验环境:

kali-Linux debian8

Windows 7 professional

实验内容:

一.活取证:

- 从内存还原文字

- 从内存还原图片

- 从内存中提取明文密码

二.死取证:

- 使用Kali live 制作光盘镜像

- 使用 Autopsy 对硬盘镜像进行分析

实验过程:

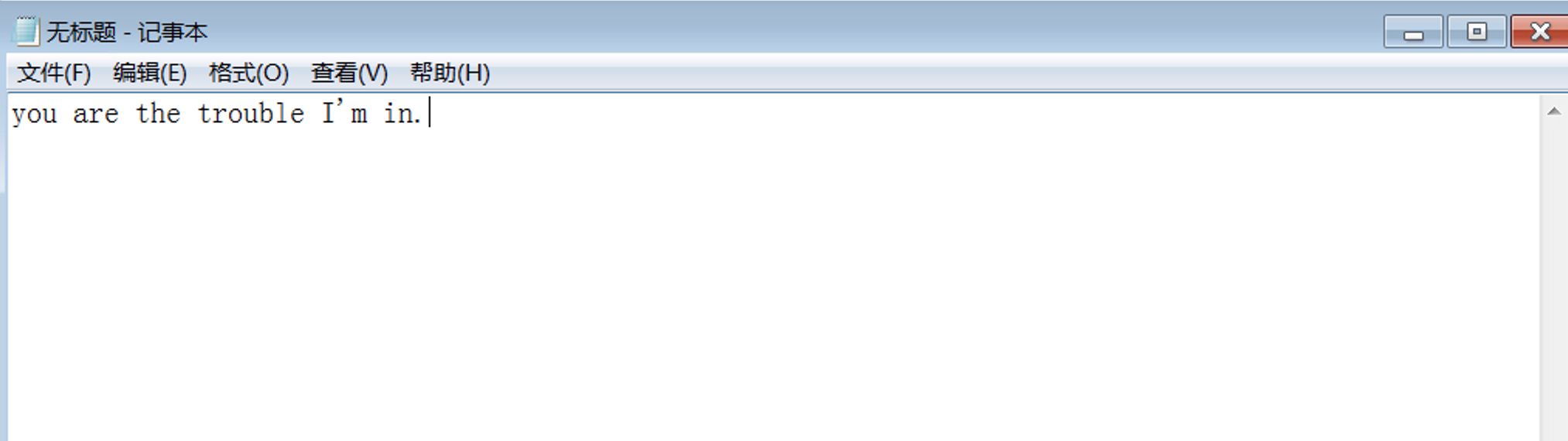

实验 1:使用 procdump+ strings 从内存中还原文字

👉 Win7 系统下进行实验,以记事本程序为例。

👉打开一个记事本,查看该程序的映像名和PID等信息。打开cmd,输入命令。然后找到notepad.exe

1 | tasklist |

👉使用 procdump 工具提取 notepad 程序在内存中的镜像

💡cd 到procdump64.exe 所在文件夹

1 | procdump64.exe -ma notepad.exe notepad.dmp |

👉使用 strings 工具提取出其中的字符串,找到有用信息。

1 | strings.exe notepad.dmp > result.txt |

💡这不仅适用于 notepad 程序,只要当前系统中正在使用的文字处理软件,如:word、 outlook(邮件)等,都可以用相同的方法 dump 内存中数据内容。

实验 2:从内存还原图片

- 从图画工具中打开

👉用画图工具打开一幅图片,画图工具程序名是“mspaint.exe”

👉用procdump抓取内存中的内容

1 | procdump64.exe -ma mspaint.exe mspaint.dmp |

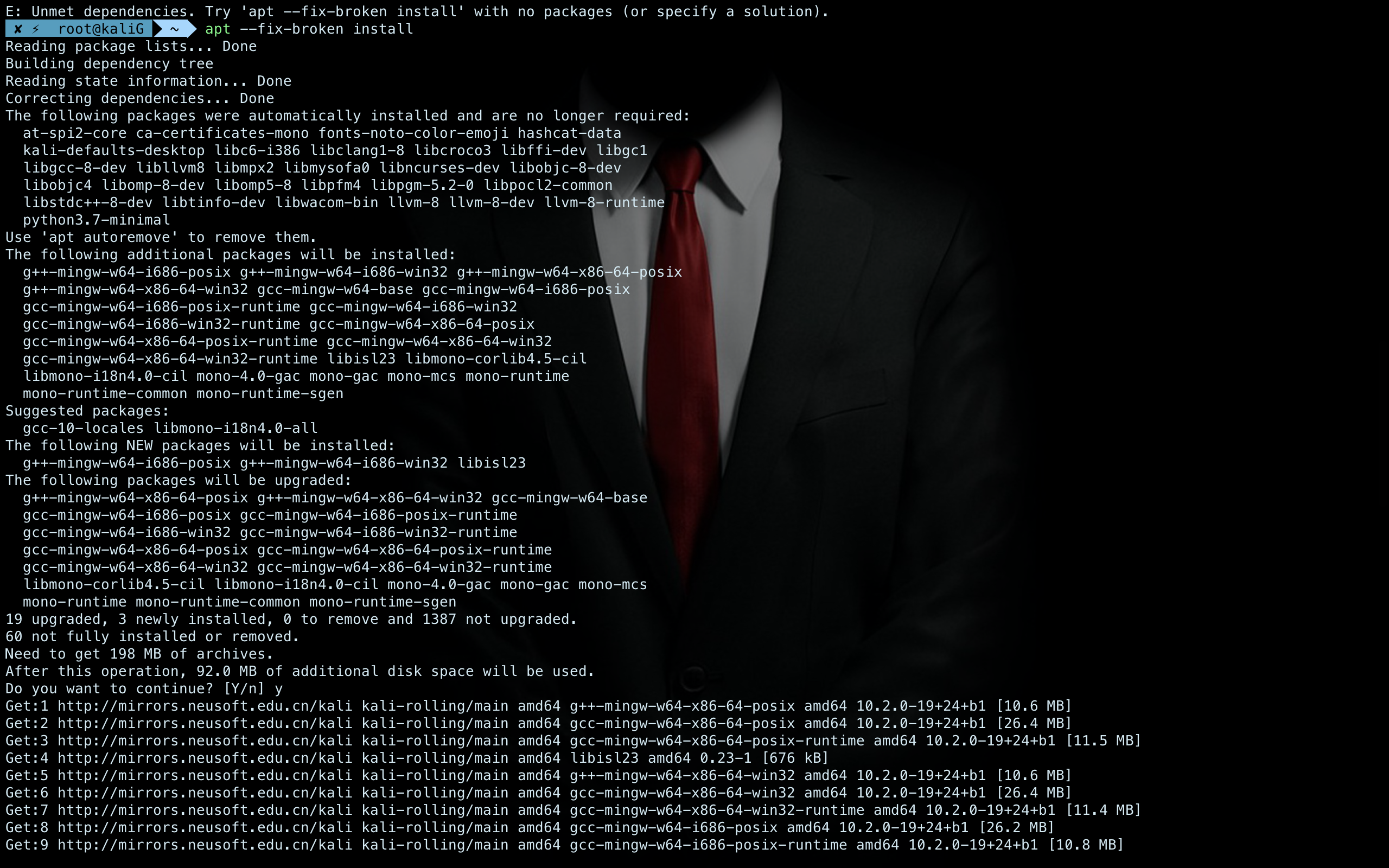

👉分析处理 mspaint.dmp 文件还是需要在 kali 系统中进行,将其拷贝到 kali 系统:

👉kali 下提取图像信息使用的工具是 gimp(photoshop 的 linux 版)

为避免找不到gimp包,先进行修复

1 | apt --fix-broken install |

👉给mspaint.dmp 改名为 mspaint.data

gimp不能直接打开dmp文件,但是可以打开data文件,两种类型本质是一样的, 我们把抓取的 mspaint.dmp 改名为 mspaint.data

1 | mv mspaint.dmp mspaint.data |

👉然后用 gimp 打开 mspaint.data

打开后显示的图片是一团混乱的像素点,通过调节宽度、高度以及位移三个参数,从混乱中寻找可能的图像

💡如果我们知道元素图片的宽度和高度信息,可以先设定好这两个参数, 调节位移一个参数就可以了。(作弊方法)

左上角找到gimp,运行

打开data文件

调整宽度、高度(已知这个图片是3840*2160)

调整位移到合适的位置,显示完整图片

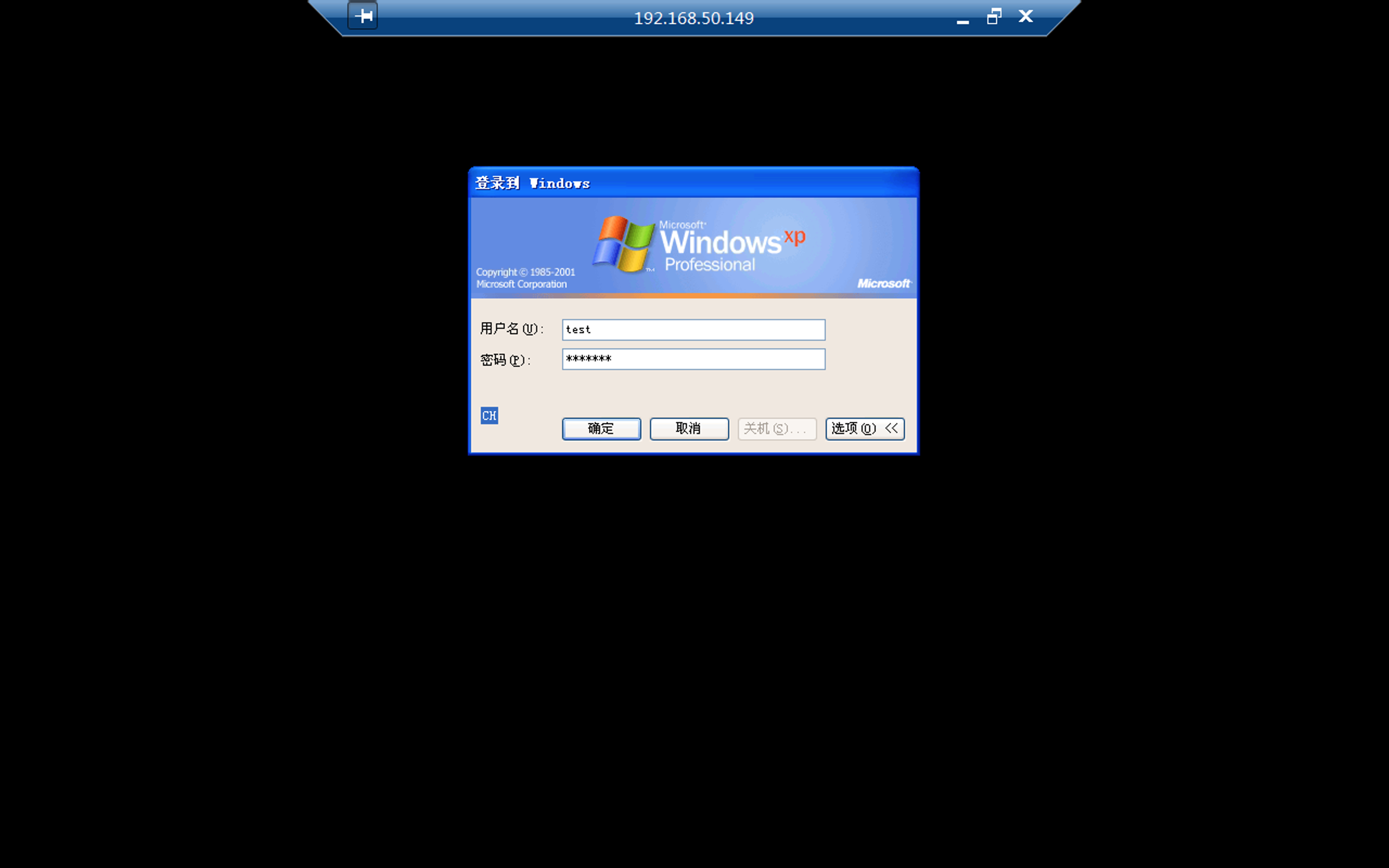

- 从远程桌面打开

👉在目标系统中启动 mstsc(远程桌面程序)并登陆一台远程计算机

👉抓取远程桌面的内存数据

如果连接上远程计算机后,远程计算机的桌面都是以图像的形式在本地目标系统的 mstsc 程序中显示和处理,现在我们抓取远程桌面的内存数据:

1 | procdump64.exe -ma mstsc.exe mstsc.dmp |

👉把 mstsc.dmp 拷贝到 kali 系统中进行处理

处理过程与前面的例子是一样的,通过调整参数,可以获取下图的图像:

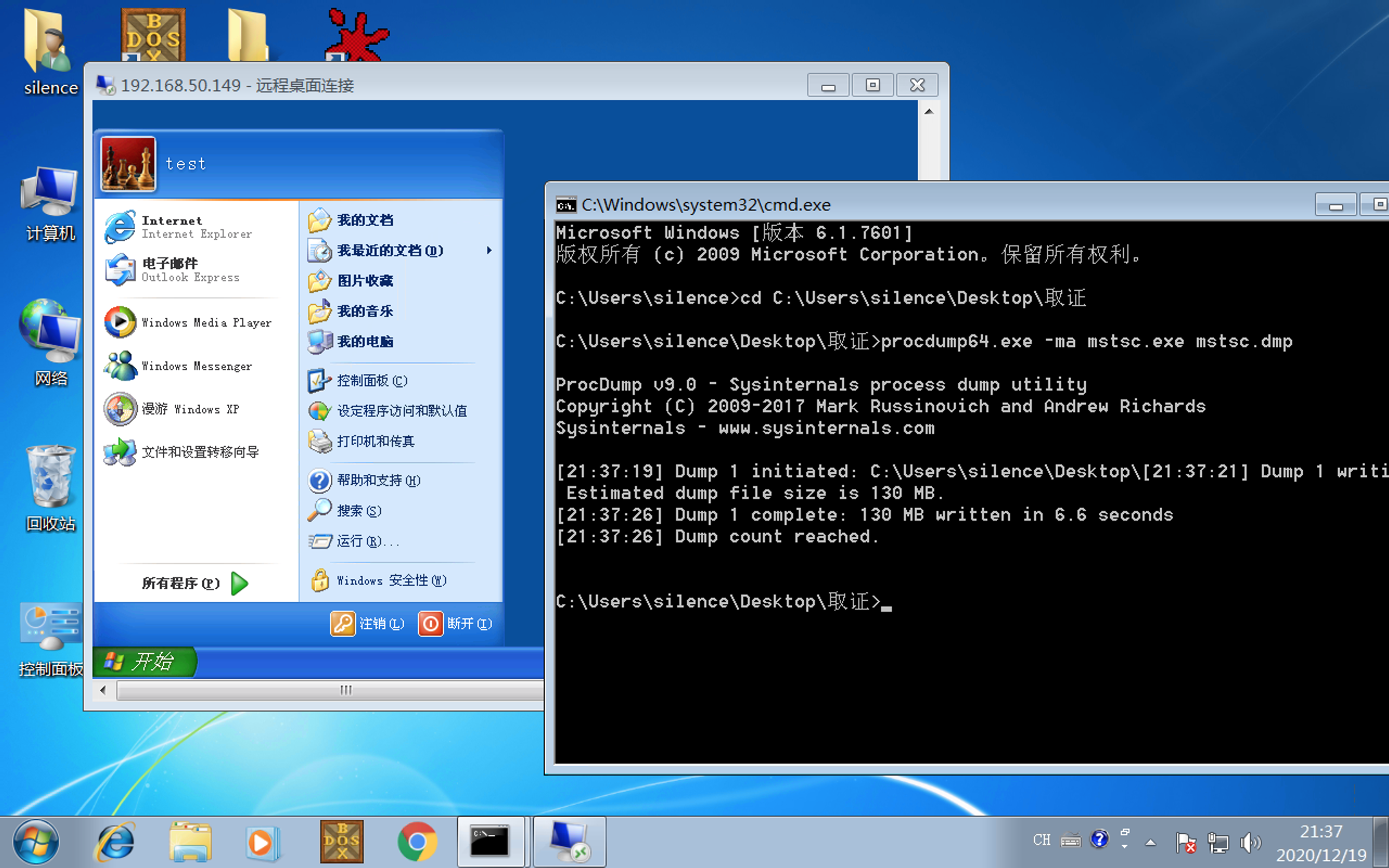

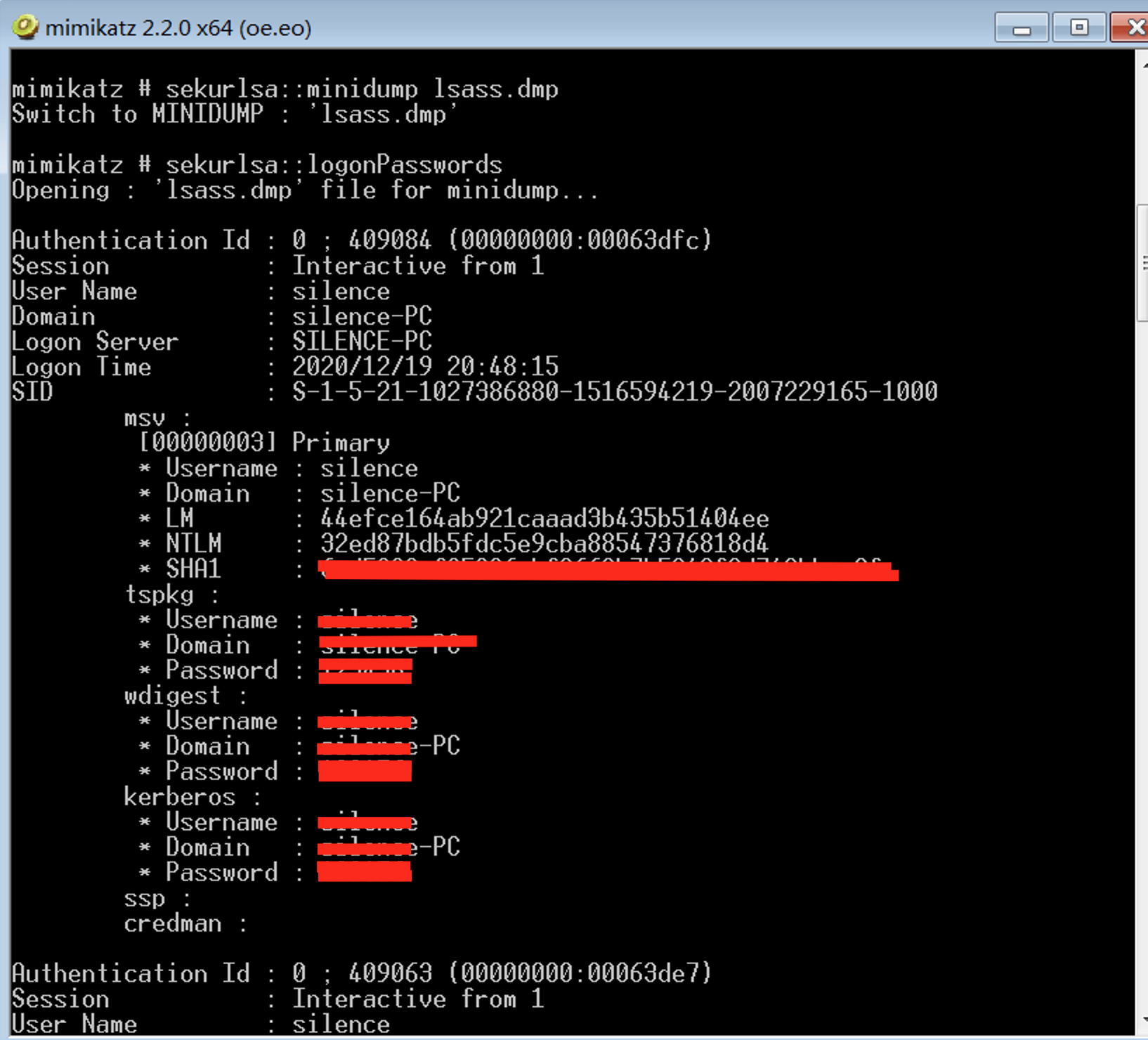

实验3: 从内存中提取明文密码

👉从管理用户令牌程序的内存提取用户密码

Windows系统中当用户登陆后,系统会启动一个叫做lsass.exe的程序,管理用户令牌,在 lsass 程序中会存储有用户的明文密码,我们现在尝试使用 procdump 从 这个程序的内存中提取用户的密码。

💡注意要以管理员权限打开终端程序

1 | procdump64.exe -ma lsass.exe lsass.dmp |

👉获取到 dmp 文件后,使用 mimikatz 进行密码提取。

把 lsass.dmp 文件拷贝到 mimikatz.exe 所在文件夹,双击打开 mimikatz.exe 程序。 输入::回车,可以查看 mimikatz 所有的模块,我们需要使用的模块是 sekurlsa。

在依次使用命令

1 | sekurlsa::minidump lsass.dmp |

就可以将用户密码提取出来

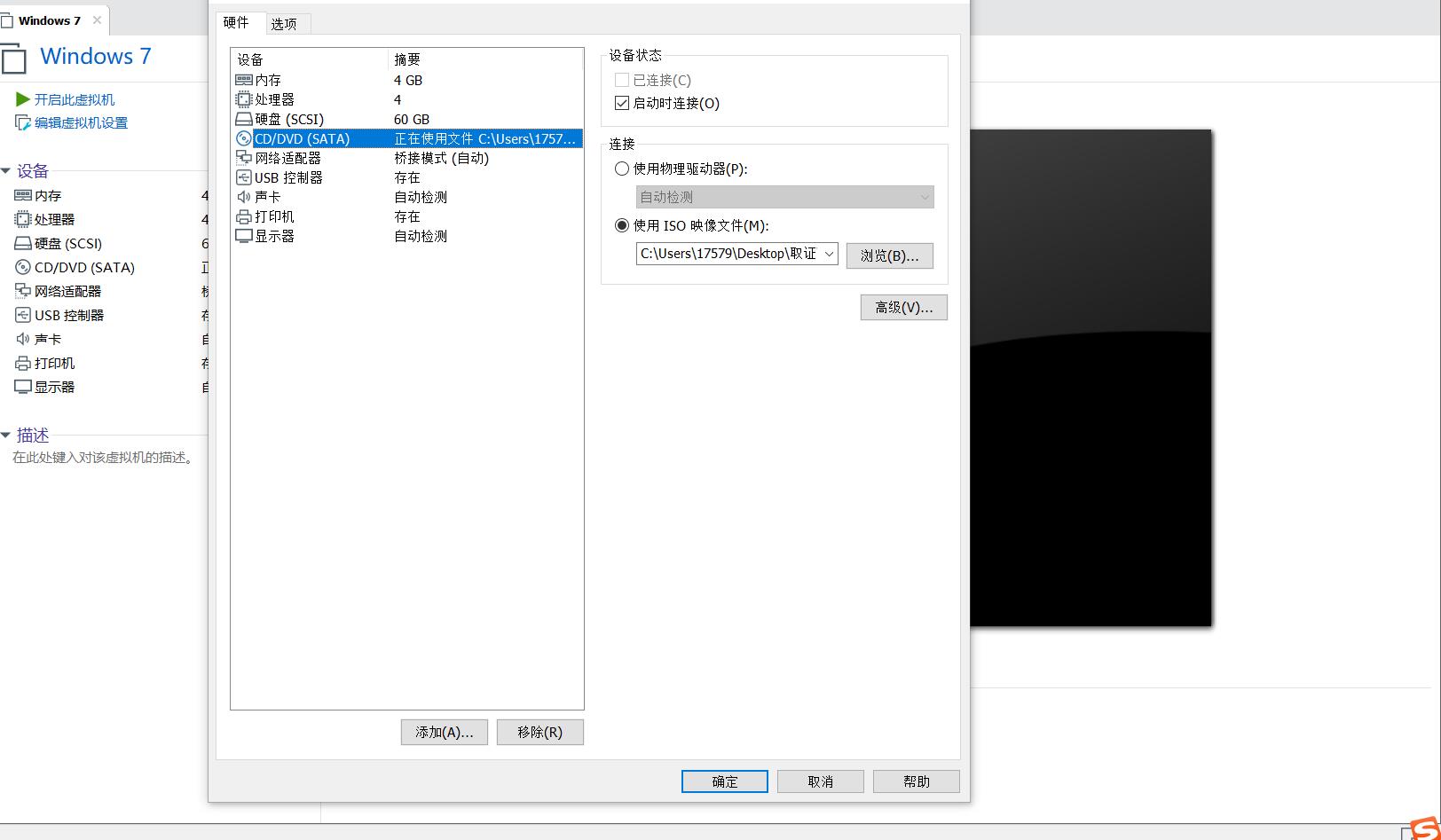

实验4:死取证

- 使用 Live 版 Kali 系统中的 Guymager 来创建一台 Win7 虚拟机的硬盘镜像

👉首先要将 Live 版 Kali 的 iso 文件装载到 Win7 虚拟机

👉启动虚拟机,让电脑从光盘启动,进入 Live 版的 Kali 系统。

👉选择进入 kali(取证模式)系统

👉打开 guymager 程序:

右键,选择acquire image

选择start开始取证进程。

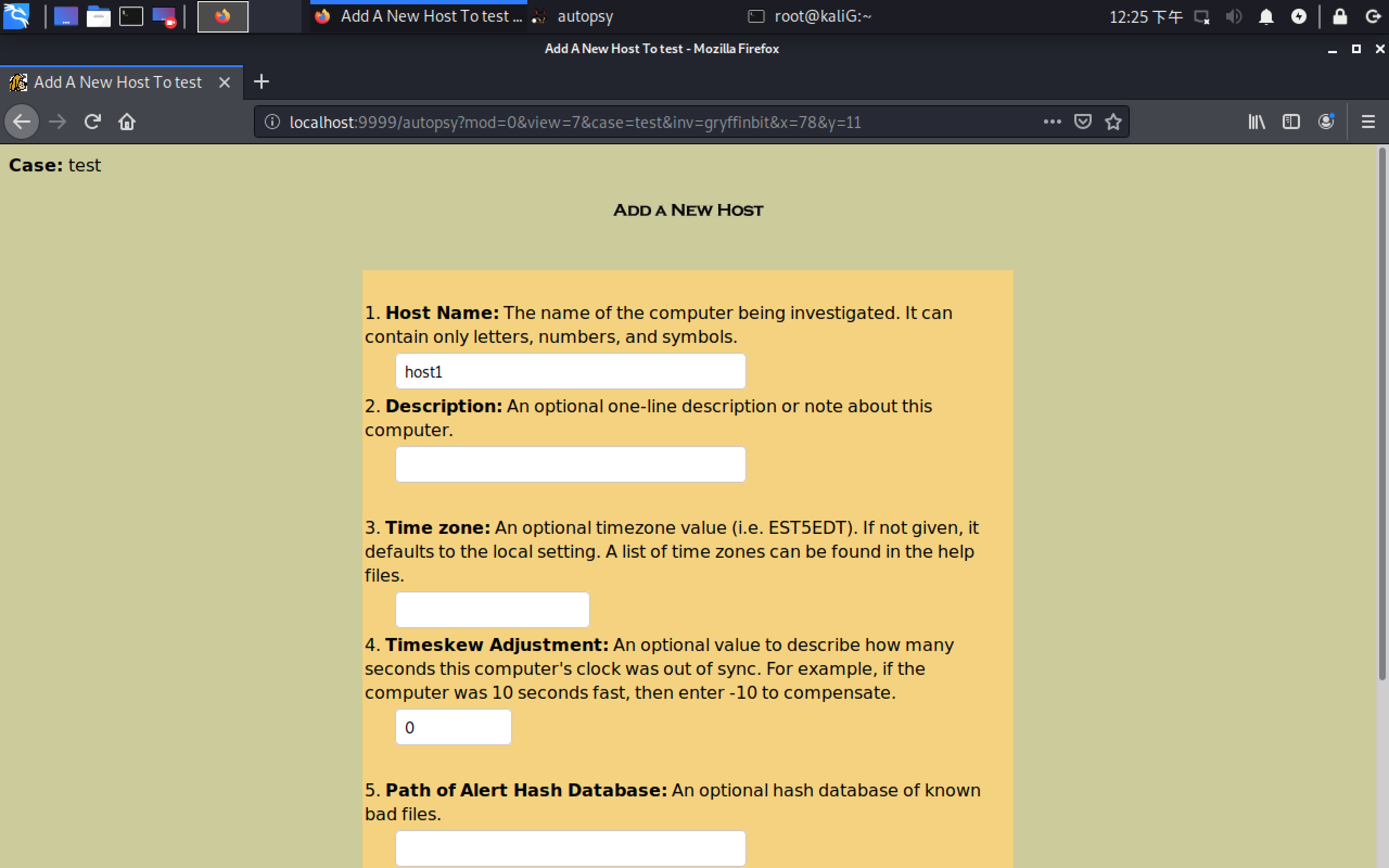

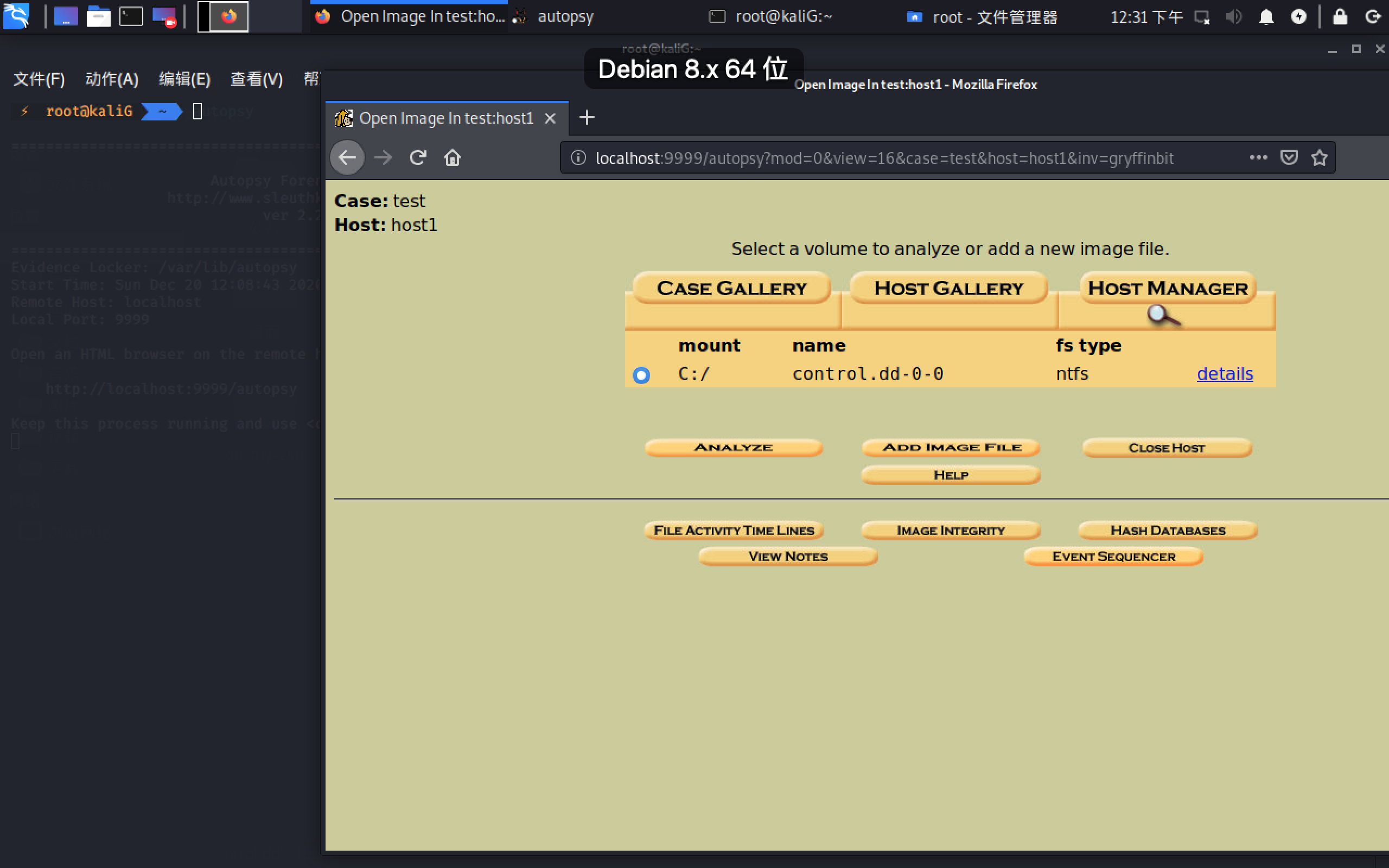

- 使用 Autopsy 对硬盘镜像进行分析

Autopsy 是 Kali Linux 预安装的一款磁盘镜像分析工具。该工具可以对磁盘镜像 的卷和文件系统进行分析,支持 Unix 和 Windows 系统。Autopsy 是一个命令行 工具,也提供基于浏览器的图形界面。用户使用该工具,可以很轻松浏览镜像中的目录和文件,甚至是已删除的文件。同时,该工具提供强大的分析功能,允许用户直接分析磁盘块,关键字搜索,文件分类过滤。针对数字取证,该工具提供 镜像完整性验证、文件 MD5 比对、文件操作时间表、报告生成功能。 这里我们介绍 Autopsy 基于浏览器-服务器架构的使用方式。

👉在 kali 终端输入 autopsy 回车,会启动 autopsy 的服务器端

👉打开网页

该服务器在端口 9999 进行侦听,可以使用浏览器访问。在浏览器地址栏输入上面网址,可以看到下面操作界面:

👉新建case

这款软件是按照网络犯罪取证的过程来设计的,所有操作都是以 case 作为基本 单元,首先要先创建一个新的 case:

点击 NewCase 后,会提示新的 case 创建好了,显示文件目录和配置文件存放位置

👉为这个 case 添加主机信息

点击 ADD HOST 后,在下个页面完善主机信息:(这些信息不是必填的)

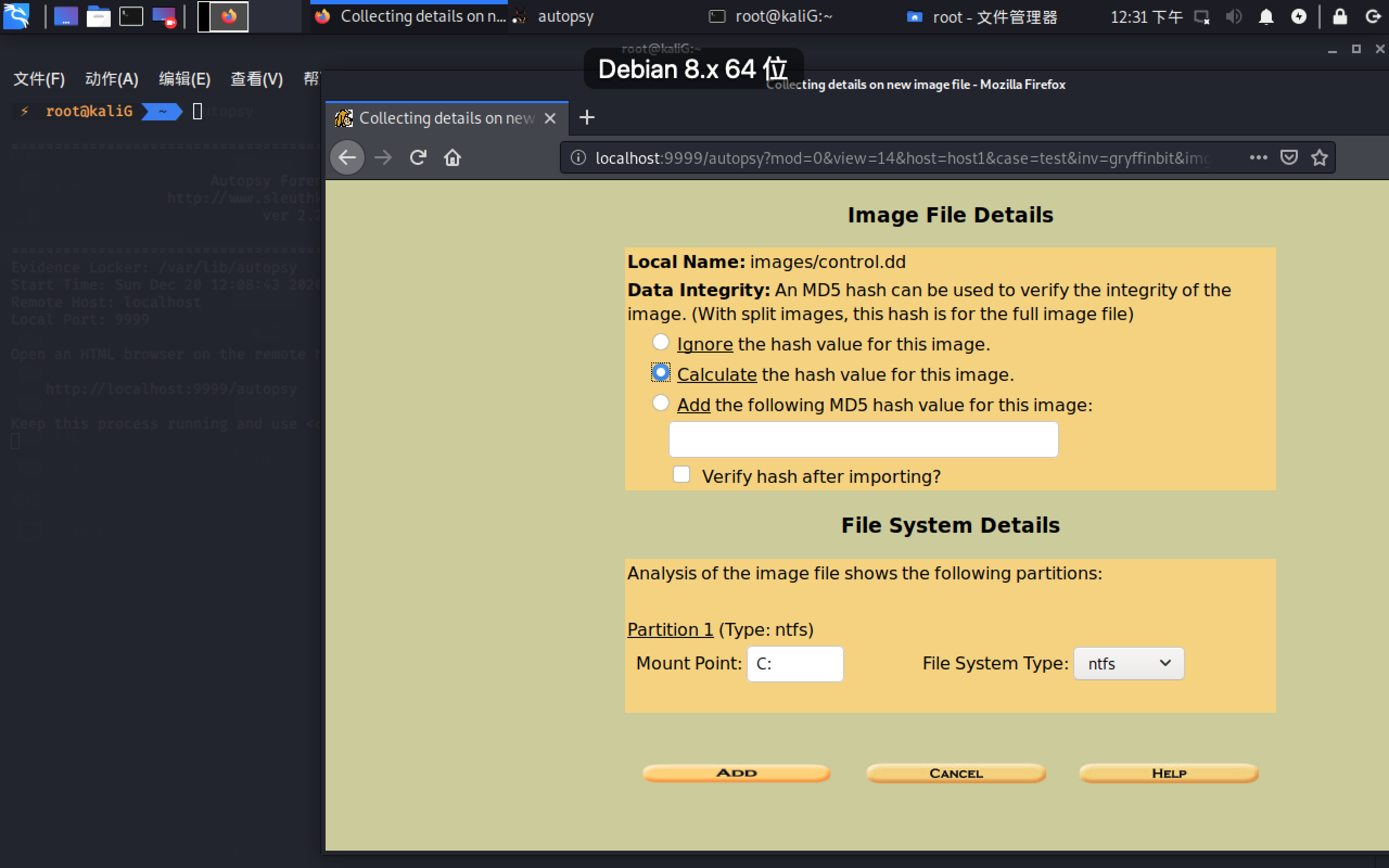

下面是将硬盘镜像上传到新建的 case 中,点击 ADD IMAGE: (在这个实验中,我们使用网上的一个镜像——计算机取证参考数据集,下载网 址:http://www.cfreds.nist.gov/Controlv1_0/control.dd)

control.dd只是一个磁盘的分区。 注意,将control.dd放在这里填写的位置,root文件下

Import Method 三种方式:symlink(镜像放在原位置/root 中,如镜像文件移动, 这个 case 就无法再找到这个镜像继续进行分析了),Move(把镜像从原位置剪 切到 Autopsy 的 evidence locker 中,evidence locker 可以对其中的数据进行写保 护,但是如果 move 过程中如果断电,镜像会被损坏),Copy(把镜像从拷贝一 份到 Autopsy 的 evidence locker 中,比较保险,一般选 copy)

更多信息请访问 http://www.cfreds.nist.gov