今天下载美剧,下载了压缩包之后,发现竟然加密了,要扫二维码收费才可以解锁。so,那不能惯着他,于是上了hashcat进行压缩包的爆破

实验环境

压缩包格式为 rar

电脑系统为:macOS Monterey。M1,2020

hashcat

World’s fastest password cracker

World’s first and only in-kernel rule engine

总之hashcat是一个很好用的爆破工具

在官网上把资源包下载,编译运行

1 | make |

把hashcat加入到路径

1 | vim ~/.zshrc |

1 | export PATH="<path>:$PATH" |

Path中填入hashcat这个文件夹所在路径。这样下次使用的时候,就不需要把hashcat的运行文件路径填入,只需要输入hashcat就可以用了。

1 | source ~/.zshrc |

使文件生效

john-jumbo

爆破之前,需要先获取rar密码的hash,需要用到工具john-humbo

1 | brew install john-jumbo |

同理,将john加入到路径。

1 | vim ~/.zshrc |

1 | export PATH="/opt/homebrew/Cellar/john-jumbo/1.9.0/share/john:$PATH" |

1 | source ~/.zshrc |

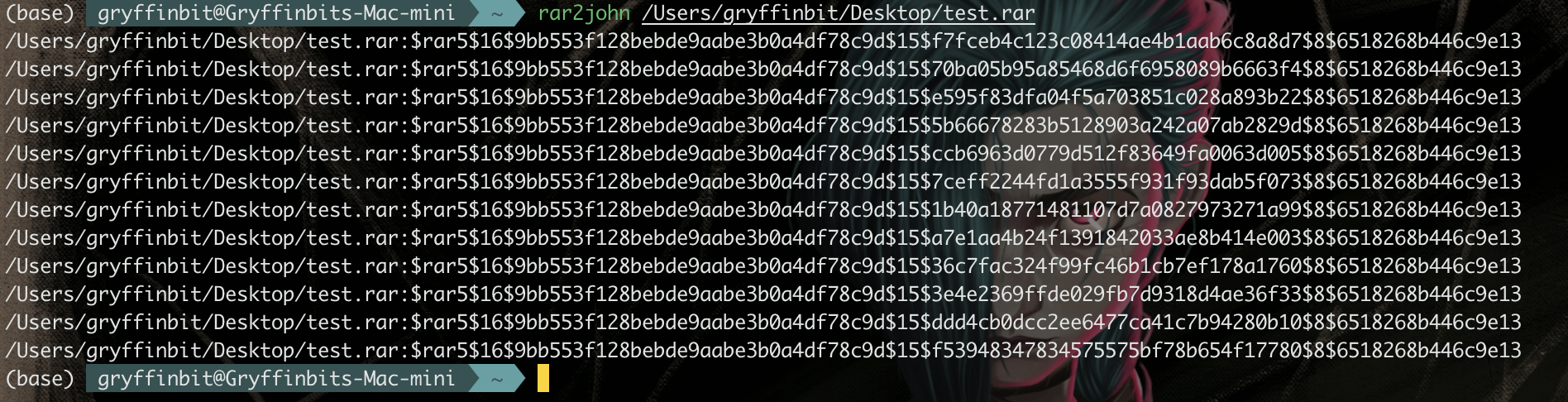

在shell中输入

1 | rar2john <rar文件路径> |

将hash保存为文件test.hash

爆破

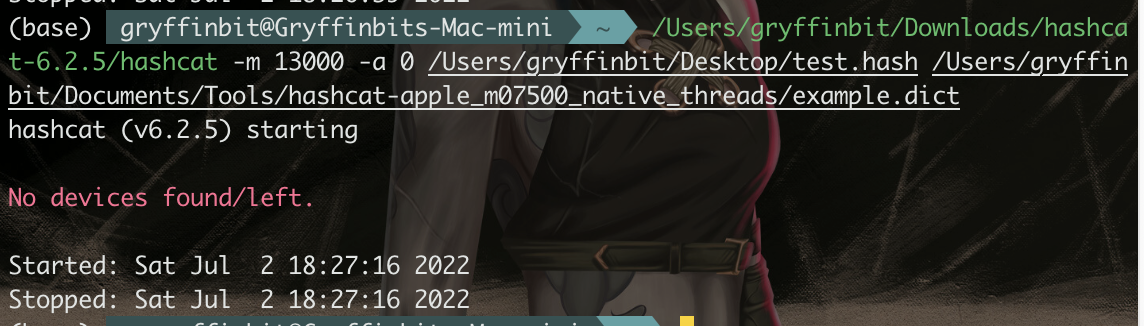

1 | hashcat -m 13000 -a 0 test.hash example.dict -D2 |

-m参数是根据rar类型进行选择的,这里是RAR5

-a参数是攻击模式,“-a 0”字典攻击,“-a 1” 组合攻击;“-a 3”掩码攻击。

test.hash是保存的hash值

example.dict 是hashcat自带的字典

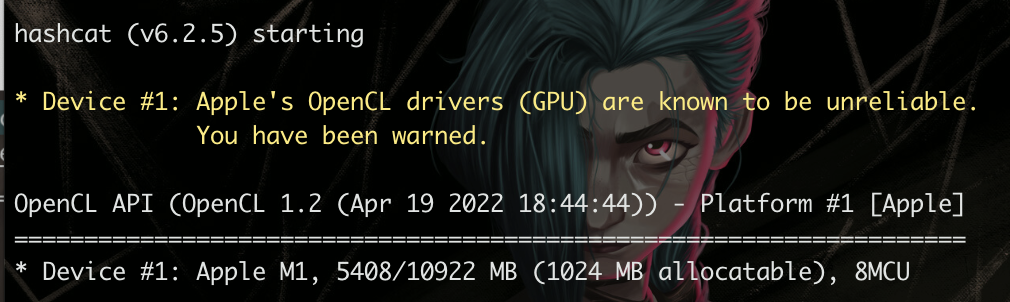

这里的-D2是因为正常运行的时候,在m1芯片上会报错,显示没有设备可用,这时候就可以强制指定设备

选择设备后

最终显示密码的时候,使用–show参数,将最终密码展示

1 | hashcat -m 13000 -a 0 test.hash example.dict -D2 --show |

爆破成功,密码aaa123456. 下次建议想骗钱的话,就别用弱密码了[手动狗头]

番外

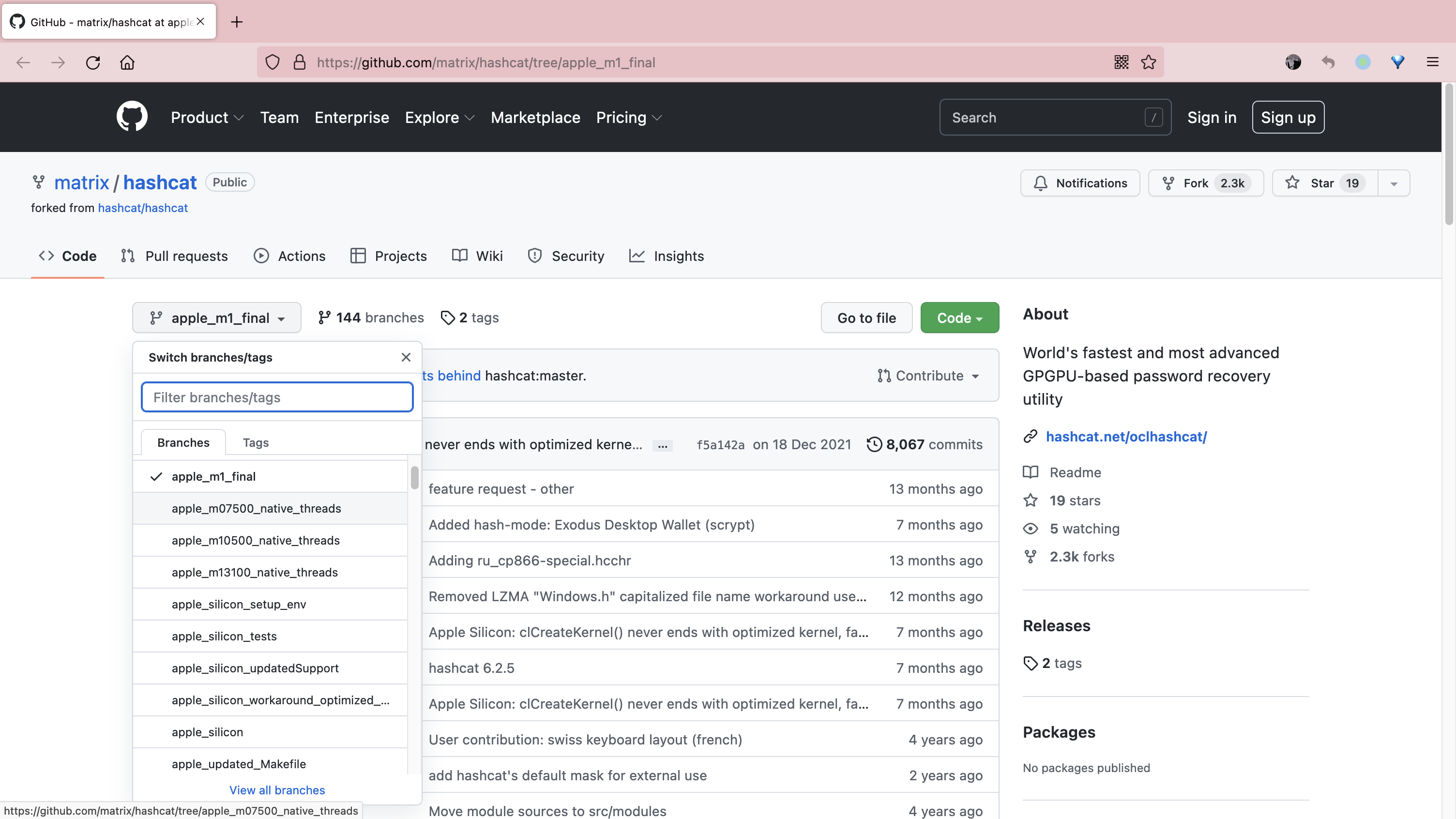

实际上,我用m1的时候,开始报错很多,我去hashcat的pullrequest 里面翻,找到了一个大佬专门为m1芯片的各个问题,写了新的版本,没有成为正式发布的版本,但是非常好用,我最后爆破成功用的就是他写的版本。

这是issue的链接,有兴趣的可以自己翻翻看,找到自己对应的问题. M1 No device found/left

大佬给出的m1最终修订版. apple_m1_final

实际上我自己在用的版本 apple_m07500_native_threads

还有很多其他的branches