Nmap使用参数

官方参考:https://nmap.org/man/zh/man-port-scanning-techniques.html

1 | -sL:列出需要扫描的目标,不检测存活状态 |

常用方法

扫描多个文件空格分开

1

nmap 192.168.0.100 192.168.0.105

扫描一个范围内的

1

nmap 192.168.0.100-110

扫描一个网段

1

nmap 192.168.0.0/24

扫描一个列表中的所有目标地址

1

nmap -iL targets.txt

扫描除一个目标外所有地址

1 | nmap 192.168.0.0/24 -exclude 192.168.109.105 |

扫描除一个文件外的所有地址

1

nmap 192.168.0.0/24 -excludefile targets.txt

扫描特定端口,逗号分隔

1

nmap 192.168.0.100 -p 21,22,23,80

对目标地址进行路由跟踪

1

nmap -traceroute 192.168.0.105

探测防火墙状态

1

nmap -sF -T4 192.168.0.105

利用FIN扫描,收到RST说明该端口关闭防火墙

脚本使用

进行弱口令探测

鉴权

1

nmap --script=auth 192.168.0.105

爆破

可对数据库、SMB、SNMP等进行简单密码的暴力猜解

1

nmap --script=brute 192.168.0.105

smb破解:

1

2

3

4

5

6脚本

nmap --script=smb-brute.nse IP

字典

nmap --script=smb-brute.nse --script-args=userdb=/var/passwd,passdb=/var/passwd ip

漏洞

nmap --script=smb-check-vulns.nse --script-args=unsafe=1 ipmysql扫描:

1

2

3

4root空口令

nmap -p3306 --script=mysql-empty-password.nse ip

列出mysql用户

nmap -p3306 --script=mysql-users.nse --script-args=mysqluser=root ipOracle扫描:

1

2sid 扫描

nmap --script=oracle-sid-brute -p 1521-1560 ip漏洞扫描

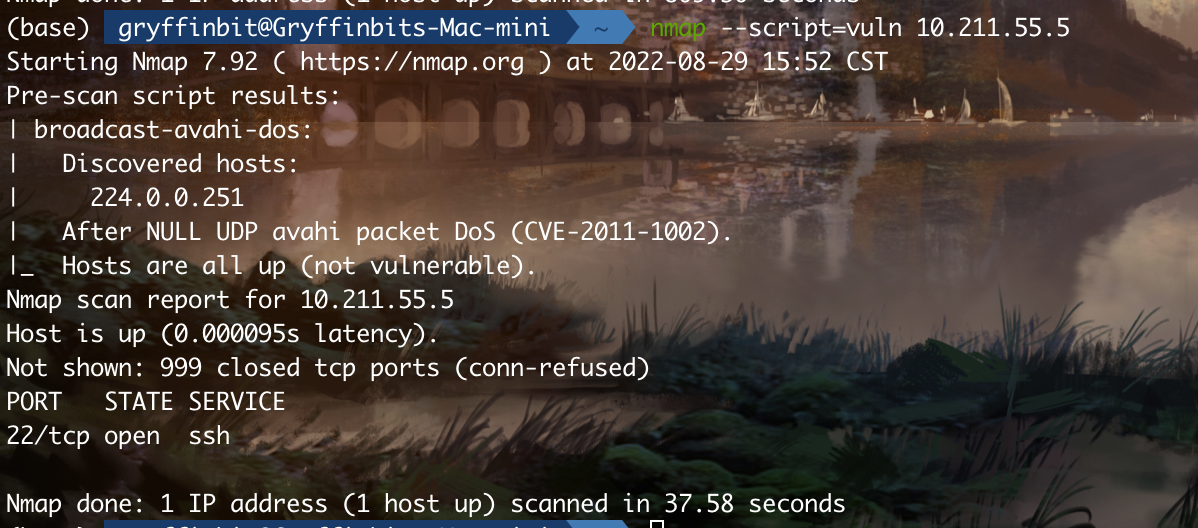

检查目标主机或网段是否存在常见的漏洞

1

nmap --script=vuln 192.168.0.105

应用服务

nmap具备很多常见应用服务的扫描脚本,例如VNC服务、MySQL服务、Telnet服务、Rsync服务等,以VNC服务为例

1

nmap --script=realvnc-auth-bypass 192.168.0.105

探测局域网内更多服务的开启情况

1

nmap -n -p 445 --script=broadcast 192.168.0.105

whois解析

利用第三方的数据库或资源查询目标地址的信息,例如进行whois解析

1

nmap -script external baidu.com

常见端口号

| 端口号 | 协议/用途 |

|---|---|

| 20 | FTP 数据端口 |

| 21 | FTP文件传输协议端口 |

| 22 | SSH服务 |

| 23 | Telnet 服务 |

| 25 | 简单邮件传输协议(SMTP) |

| 53 | 域名服务 |

| 67 | DHCP、动态主机配置协议 |

| 80 | http |

| 88 | Kerberos 网络验证系统 |

| 110 | POP3邮局协议 |

| 113 | 验证和身份识别协议 |

| 115 | sftp,SFTP安全文件传输协议 |

| 443 | https 安全超文本传输协议 |

| 520 | RIP 路由信息协议 |

| 992 | telnets,通过安全套接字层的 Telnet |

| 995 | pop3s,通过安全套接字层的邮局协议版本3 |

| 1080 | Socks代理服务端口 |

| 1755 | 微软媒体服务器,简称MMS |

| 1521 | Oracle 数据库 |

| 8080 | Oracle XDB( XML 数据库) |

| 3389 | Windows远程桌面 |

| 7001 | WebLogic |

| 8080 | Tomcat |

| 3306 | MySQL 数据库服务 |

| 445 | IPC服务默认端口,在局域网中轻松访问各种共享文件夹或共享打印机。永恒之蓝 |