weblogic介绍

weblogic是oracle出品的应用服务,是一个基于JAVAEE架构的中间件。BEA Weblogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器

下载部署。https://www.oracle.com/middleware/technologies/weblogic-server-installers-downloads.html

默认端口7001

快速判断网站是否使用weblogic

weblogic指纹特征判断

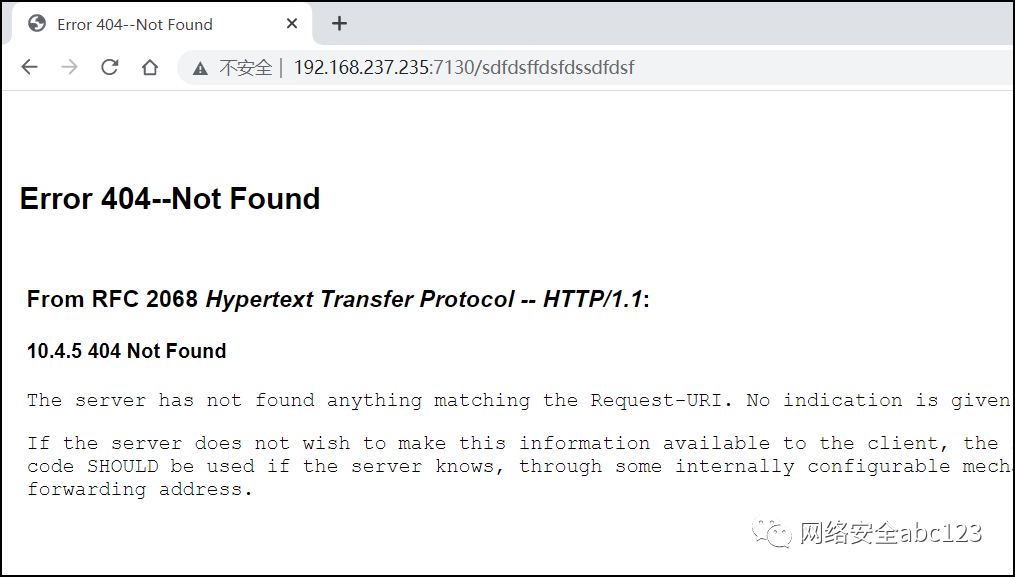

输入一个不存在的URL路径,看Web服务是否返回如下“From RFC 2068Hypertext Transfer Protocol”关键字,即可判断出是否使用Weblogic中间件来。

Weblogic内置URL路径判断

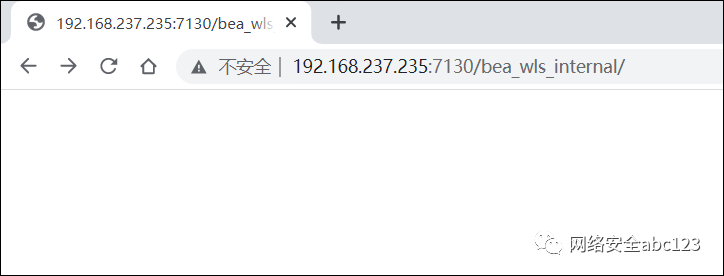

对于有些网站屏蔽了404错误回显的情况,可以通过访问Weblogic内置Web目录是否存在去间接去判断是否使用了Weblogic中间件。比如/consolehelp/、/bea_wls_internal/、/console/等路径是Weblogic专有的,再比如说可以访问Weblogic专有的漏洞CVE-2017-10271、CVE-2019-2729等对应的URL路径(/wls-wsat/、/_async/等),但是这个方法不推荐使用,因为基本上都会被WAF拦截,更严重的情况是会导致封IP,导致后续正常路径也无法判断出来,而且大多数甲方客户修复漏洞的方法,就是直接删除存在漏洞的war包,导致这两个路径也不存在。

判断版本号

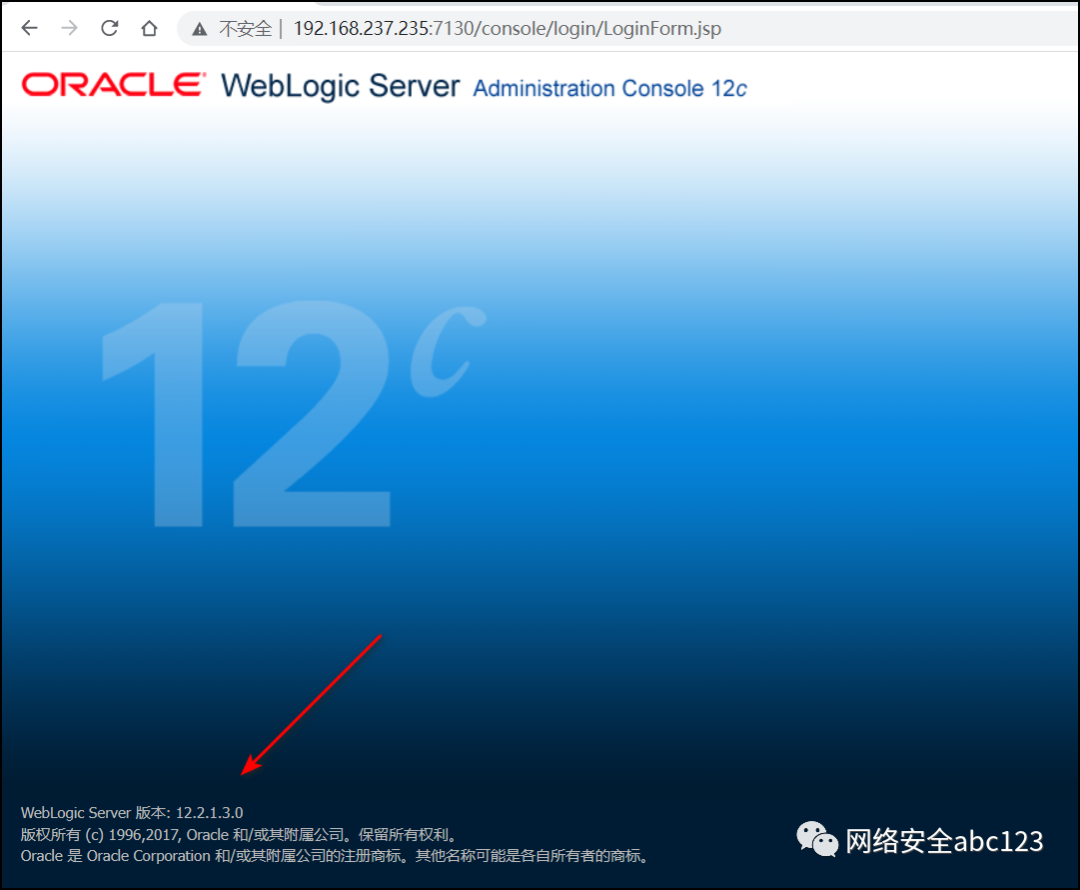

访问console目录

访问/console/目录,左下角会有weblogic版本号

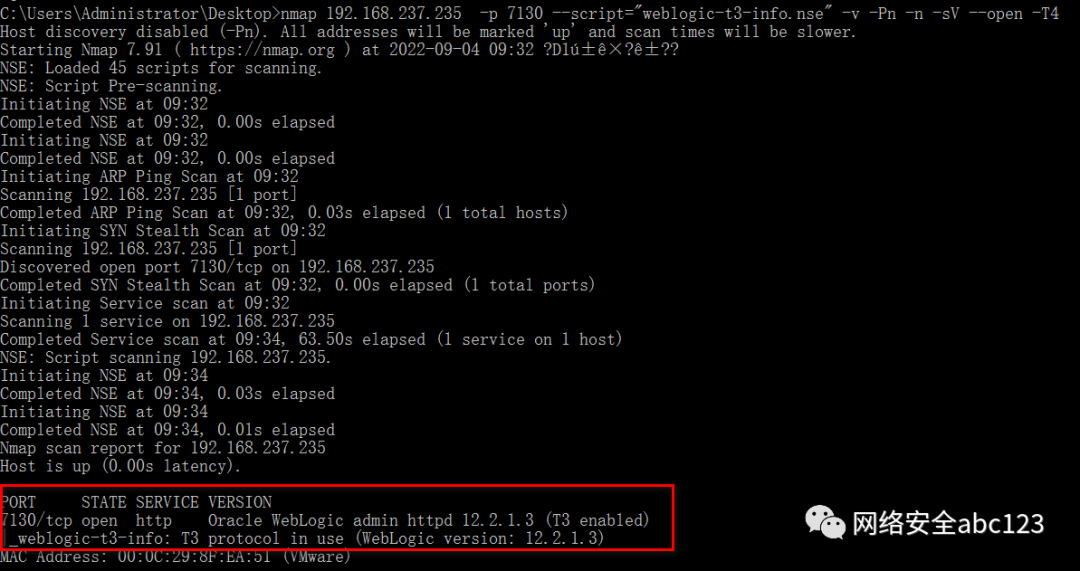

通过T3协议获取

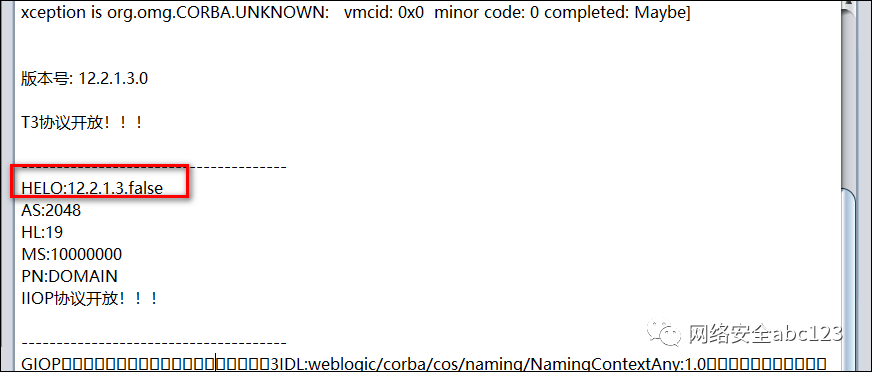

通过T3协议可以直接获取Weblogic版本号,缺点是现在Weblogic的T3直接暴露在公网上的情况很少了,很多时候在前面会放置一个nginx反向代理,这种情况下,T3识别版本号的方法就用不了了。

可以使用nmap去识别

1 | nmap 192.168.237.235 -p 7130 --script="weblogic-t3-info.nse" -v -Pn -n -sV --open -T4 |

还可以从GitHub上下载T3协议的发包代码,修改一下,直接把T3协议的返回包输出,就可以直接看到版本号了。

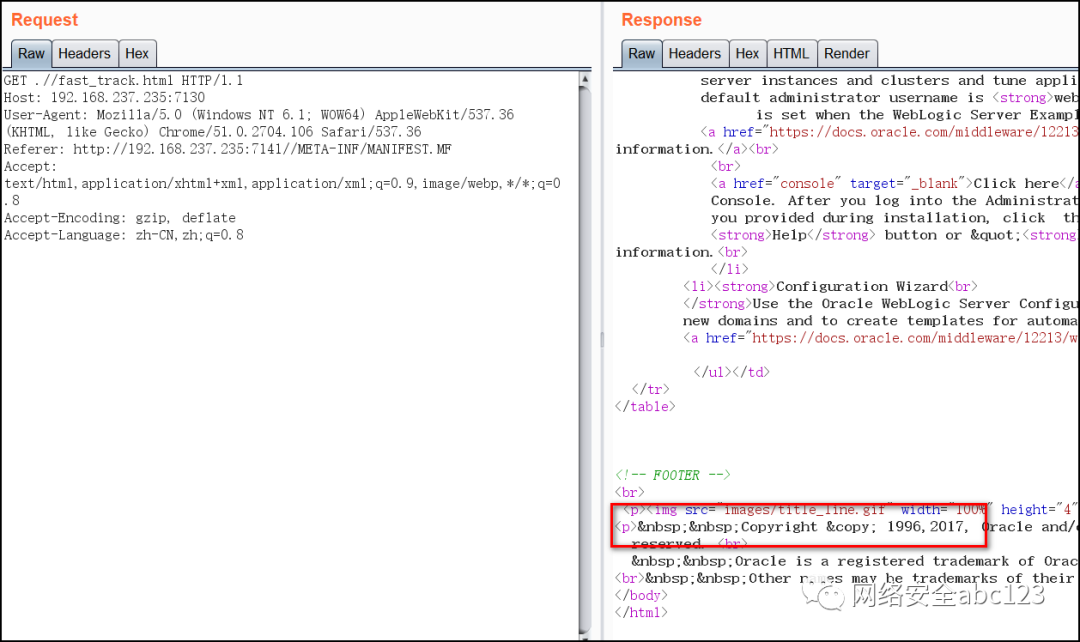

通过CVE-2022-21371文件包含漏洞判断

这个漏洞是2022年出现的漏洞,是一个文件包含漏洞,通过这个漏洞可以跳转目录对Weblogic的/WEB-INF/xml、jsp、html文件等进行文件读取。这也是被大家忽略的一个Nday漏洞,在这里,我们可以用这个漏洞,间接判断出weblogic的版本号。

思路是,fast_track.html这个文件的显示内容有个时间,每一个细微版本大致对应着一个weblogic的细微版本号,用来做版本识别恰到好处。

访问.//fast_track.html,如下图所示,对于Weblogic的12.2.1.3.0版本,此文件回显时间内容是1996,2017

通过返回头判断